Tabla de contenido:

- Paso 1: hacer un "agujero en la pared"

- Paso 2: construcción de una "caja"

- Paso 3: construcción de una "caja fuerte", parte 1

- Paso 4: construcción de una "caja fuerte", parte 2

- Paso 5: creación de una "caché", parte 1

- Paso 6: creación de una "caché", parte 2

- Paso 7: ponerse una "máscara"

- Paso 8: creación de un "contenedor de almacenamiento"

- Paso 9: ¡Nada es seguro

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:45.

- Última modificación 2025-01-23 14:40.

Si está interesado en codificar o en secuencias de comandos por lotes, consulte mi último Ible aquí. Mucha gente no puede hacer más con una computadora que escribir un documento de Word o hacer una "imagen", así llamada, en Paint. Por supuesto, la mayoría de las personas que lean este instructivo sabrán un poco más sobre Windows que eso. Pero incluso las personas cuyo conocimiento se limita a navegar por la Web tienen secretos digitales que les gustaría ocultar de miradas indiscretas (y lo más probable es que cuanto más sepa sobre computadoras y elementos relacionados, más tendrá que ocultar). Esta posibilidad está destinada a dar algunas ideas a las personas que realmente pueden usar las computadoras sobre el acaparamiento de información, enseñar a las personas que conocen los conceptos básicos algunas formas de ocultar datos confidenciales y tal vez inspirar a los analfabetos informáticos a aprender algo (aunque el último grupo lo hará). lo más probable es que nunca tenga la oportunidad de leer esta página). Necesitas:> Una computadora> Un poco de tu tiempo> Un poco de paciencia: este es mi primer instructivo.

Este instructivo no está destinado a personas que son tan "analfabetas informáticas" que no comprenden los conceptos básicos de la computadora, como cómo navegar por directorios, guardar documentos, etc. Si tiene problemas para guardar un documento de Word en su escritorio en lugar de Mis documentos, Te aconsejo que aprendas las cosas simples primero (solo abrir Mi PC y navegar por las carpetas es sorprendentemente informativo) antes de continuar aquí

Paso 1: hacer un "agujero en la pared"

Esta es una forma muy útil de ocultar cosas de la vista, pero si un usuario entrometido busca material oculto en esta carpeta (sí, un Hole-In-the-Wall es simplemente una carpeta), el material emergerá de su escondite. Estas carpetas son muy útiles para almacenar cachés, cajas fuertes y cajas, de las que aprenderá más adelante. Abra C: y navegue hasta un directorio poco abierto. Mi favorito es C: / WINDOWS / system32, pero puedes construir un agujero en cualquier lugar de la unidad maestra (o cualquier unidad, en realidad). Archivos de programa es otro buen lugar; simplemente construye el Agujero en los archivos de algún juego aleatorio. Una vez que tenga su "Muro", cree una nueva carpeta (haga clic con el botón derecho, Nuevo, Carpeta) y asígnele un nombre. Si realmente lo desea, puede llamarlo "Mi agujero en la pared donde guardo mis archivos secretos", pero esto frustra el propósito. Se supone que un agujero pasa desapercibido, por lo que es mejor ponerle un nombre como "sat" o "pta" (por eso WINDOWS es un buen lugar; está lleno de carpetas con nombres como "oobe" y "ras").. Ahora, simplemente coloque sus archivos en su nuevo escondite y déjelos allí. Es una buena idea cambiar los nombres de estos archivos si son realmente incriminatorios: use números o símbolos, o incluso escriba los nombres al revés; de esta manera, alguien que esté hurgando en su C: no tendrá la tentación de abrirlos si se tropieza con su Hole-In-the-Wall. ¡Ahora solo memorice la ruta del archivo y tendrá una carpeta secreta!

Busque Instructables para "Cómo hacer una carpeta invisible". Esto también es útil

Paso 2: construcción de una "caja"

Este método solo te permitirá almacenar texto, ya sea un documento sensible o el código fuente de algún programa. Simplemente escriba o pegue texto en el Bloc de notas y guárdelo como Whatever.jpg, luego cambie "Documento de texto" a "Todos los archivos de programa" y guárdelo en algún lugar. Esto exporta su texto a un archivo de imagen JPEG. También puede guardarlos como imágenes de mapa de bits (.bmp),-p.webp

Paso 3: construcción de una "caja fuerte", parte 1

Esto sigue la misma idea que Crate, ya que almacena datos dentro de otro archivo, pero Strongbox está protegido con contraseña. Se trata de lotes, que puede conocer fácilmente en los innumerables instructivos de "Cómo hacer lotes" de este sitio. Simplemente copie / pegue lo siguiente en el Bloc de notas: @echo offset key = ***** title:: color 0aecho Por favor ingrese su contraseña.set / p "pass =>" if% pass% ==% key% goto UnPackclscolor 0cecho That no es la contraseña! Abortando desempaquetar! Echo.pauseexit: UnPackset dest = C: / Contents.txtclsecho ¡Esa es la contraseña correcta! Echo.echo Sus datos se descomprimirán y enviarán aquí:% dest% echo.echo Por favor, asegúrese de que este archivo no exista ya antes de continuar ya que esto puede arruinar sus datos.echo.pauseclsecho $$$$$ >>% dest% echo Unpack complete! echo.echo Sus datos se pueden encontrar aquí:% dest% echo.pauseexit

Paso 4: construcción de una "caja fuerte", parte 2

En la parte superior del script, verá "@echo off", seguido de un espacio. Debajo de esto hay una línea que dice "set key = *****". Reemplace "*****" con la contraseña que desbloqueará la caja fuerte. Esta contraseña no puede tener espacios, así que use un guión bajo (_) para separar palabras. Ej: set key = Hola set key = unlock_this_boxAlso, asegúrese de que no haya espacio entre "key =" y su contraseña. Ahora la parte molesta: empaquetar el contenido. Ocho líneas desde la parte inferior del script, verá una línea que dice "echo $$$$$ >>% dest%". "$$$$$" representa una línea de texto. Escriba o copie / pegue una hebra de texto aquí. Ej: echo Hola >>% dest% (observe que los signos de dólar son reemplazados por "Hola" echo Realmente soy una papa en ropa de hombre. >>% dest% Para cada línea en su documento debe colocar "echo" antes de sus palabras y ">>% dest%" después de ellos (es mucho más fácil copiar "echo $$$$$ >>% dest%" y pegarlo una vez para cada línea, y luego retroceder e insertar sus palabras). echo Las patatas no son genios. >>% dest% echo El Mano es un genio. >>% dest% echo Por tanto, El Mano no es una patata. >>% dest%

Asegúrese de no cambiar ">>% dest%" o el programa no se descomprimirá correctamente

Una vez que haya establecido una contraseña y empaquetado su contenido, guarde este archivo de texto como Anything.bat (¡.bat es extremadamente importante! ¡No lo omita!), Cambie el Tipo de archivo a "Todos los archivos de programa", luego guárdelo. Si vive con alguien que conoce el proceso por lotes, es posible que desee compilarlo como un archivo.exe para que no pueda abrirlo a través del Bloc de notas. Para abrir su Caja fuerte, ejecute su nuevo programa.bat, escriba la contraseña que estableció y presione Intro. El programa descomprime sus palabras como "C: / Contents.txt", así que asegúrese de que este archivo no exista, luego presione cualquier tecla. ¡Tus palabras ahora están desempaquetadas!

No puedo hacer que esto funcione con imágenes, sonidos, ejecutables, películas y similares. Si tiene alguna sugerencia o idea, publíquela

Paso 5: creación de una "caché", parte 1

Crazy Leprecaun tiene un -ible completo en este proceso (que puede encontrar aquí: https://www.instructables.com/id/How_to_Hide_Files_Inside_Pictures/), pero escribí un archivo por lotes que lo hace un poco más fácil que usar el símbolo del sistema. Esto simplemente almacena una carpeta archivada dentro de una imagen. Primero, copie / pegue el siguiente script en el Bloc de notas y guárdelo como un programa por lotes (nombre.bat, Todos los archivos de programa): @ echo offtitle Cache Creator [color 07: InAclsecho Cache: echo Contenido: echo Destino: echo.echo Introduzca el nombre del Cache.echo (debe ser una imagen, no debe contener espacios) echo.set / p "cache =>" if Exist% cache% goto InBclsecho No se pudo encontrar el archivo. pausegoto InA: InBclsecho Cache:% cache% echo Contenido: echo Destino: echo.echo Por favor ingrese el nombre del Contenido.echo (debe ser un archivo comprimido, no debe contener espacios) echo.set / p "contenido =>" si existe% contenido% goto InCclsecho El archivo podría not be found.pausegoto InB: InCclsecho Cache:% cache% echo Contenido:% contents% echo Destino: echo.echo Por favor ingrese el Destination.echo (no debe contener espacios, debe tener la misma extensión que Cache) echo.set / p " destino => "clsecho Caché:% cache% echo Contenido:% contents% echo Destino:% destino% echo.echo ¿Desea crear un caché? y / nset / p "com =>" if% com% == y goto Holeif% com% == n goto InAclsecho Eso no es un comando válido. pausegoto Seleccione: Holecopy / b "% cache%" + "% contents% ""% destino% "echo Caché creado. pausegoto InA

Paso 6: creación de una "caché", parte 2

Ahora sigue las instrucciones de Leprecaun: comprime los archivos que quieras ocultar en un archivo como "Archive.7z" (7z Portable es un muy buen archivador; WinRar también lo es, pero tienes que comprarlo). El archivo que se va a ocultar DEBE ser un archivo si alguna vez desea recuperar su contenido. En segundo lugar, elija una imagen para que sea la caché; Me gusta usar imágenes-p.webp

Paso 7: ponerse una "máscara"

Una máscara es simplemente un archivo que ha sido renombrado, por lo que no funcionará de la manera que alguien querría. Para crear una, abra el símbolo del sistema y escriba "renombrar * SU ARCHIVO AQUÍ * * THINGIE. EXTENSION *" Ejemplo: renombrar C: / MyProgram.exe C: / MyProgram.txt Esto no solo cambia el nombre del archivo, cambia la extensión. En lugar de abrir "MyProgram" como una aplicación, la computadora usará NotePad / WordPad para verlo. Ahora está oculto a la vista. Para devolverlo a su estado original, una vez más escriba "renombrar * SU ARCHIVO AQUÍ * * THINGIE. EXTENSION *", y asigne al archivo su extensión original (en este caso ".exe") una vez más. Renombrar C: / MyProgram. txt C: / MyProgram.exe Puede cambiar el nombre de cualquier archivo / programa / documento para que pretenda ser cualquier otra cosa. Cambiar algo a "Name.fil" o Name.dat "es una buena manera de ocultarlo, ya que los archivos y las bases de datos son difíciles de abrir sin el software adecuado. Este cambio de nombre tiene otro truco increíblemente útil: puedes usarlo para enviar por correo electrónico cosas que su proveedor normalmente no lo permitiría. Mi correo electrónico (Gmail) no permite el envío de ejecutables por razones de seguridad, pero puede cambiar el nombre de un ejecutable como un archivo de texto o algo, y luego adjuntarlo / enviarlo. El receptor puede entonces simplemente cámbiele el nombre a ".exe".

Paso 8: creación de un "contenedor de almacenamiento"

Un contenedor de almacenamiento es una carpeta oculta protegida con contraseña que puede usar para almacenar lo que desee. Que yo sepa, el contenido de esta carpeta es a prueba de búsquedas, lo que la hace perfecta para ocultar cosas que otros saben que tienes. Este escondite es muy fácil de hacer: simplemente descargue y ejecute el archivo adjunto; lo guiará a través del proceso de configuración. Utilice su nueva bandeja de almacenamiento para ocultar documentos confidenciales, imágenes, programas o lo que sea.

Storage Bin Creator no es un virus. Si por alguna razón daña su computadora de alguna manera, lo siento mucho. Es un archivo por lotes compilado sin otro propósito que crear una carpeta oculta y un archivo PadLock para abrirlo

Paso 9: ¡Nada es seguro

Espero que este Instructable haya valido la pena el tiempo que dedicó a leerlo (y quizás a experimentar con él). Si tiene comentarios, preguntas, ideas o datos útiles, publíquelos.

Varias personas han comentado que estos métodos de ocultación nunca ocultarían nada a la policía, el FBI, la CIA, la NSA o los técnicos informáticos. Esto es muy cierto. Para citarme a mí mismo, nada es nunca, nunca, completamente seguro. Si puede acceder a algo, probablemente haya seis formas de descifrarlo, engañarlo o manipularlo. Estas son formas en las que podrías ocultar cosas a familiares, compañeros de trabajo y / o amigos entrometidos, formas de ocultar cosas como la foto familiar que usas para chantajear a tu hermano y el libro que estás escribiendo, pero estás demasiado avergonzado como para dejar que tu mamá lo deje. ver. Si realmente desea ocultar algo, use TrueCrypt (busque Instructables adout, no lo mencioné porque todavía no lo he descubierto todo). Escribí este Instructable como una forma de ayudar a las personas que necesitan ocultar datos pero no saben cómo. No puedo controlar lo que haces con esta información, pero por favor, respétame a mí, a mis ideas ya ti mismo y no la uses para ocultar nada completamente sórdido. ****************************** El Mano: Construir su propia CMD PromptKeep sus ojos GreatThis de trabajo simple interruptor de salud lo mantendrá WarmWreak Havok con este simple virus informático *****************************

Recomendado:

¡Reutilice el panel táctil de una computadora portátil vieja para controlar una computadora !: 11 pasos (con imágenes)

¡Reutilice el panel táctil de una computadora portátil vieja para controlar una computadora! Los gestos de deslizar y tocar con los dedos pueden resultar para controlar las cosas de una manera bastante simple y divertida. En este Instructable, combinemos uno con

Cómo obtener datos de una base de datos de Firebase en NodeMCU: 7 pasos

Cómo obtener datos de una base de datos de Firebase en NodeMCU: para este instructable, obtendremos datos de una base de datos en Google Firebase y los obtendremos usando un NodeMCU para su análisis posterior.REQUISITOS DEL PROYECTO: 1) NodeMCU o controlador ESP8266 2) G-Mail cuenta para crear una base de datos de Firebase. 3) Descargue el

Cómo actualizar una CPU PORTÁTIL (y otras cosas interesantes) para convertir una computadora portátil LENTA / MUERTA en una computadora portátil RÁPIDA: 4 pasos

Cómo actualizar una CPU PORTÁTIL (y otras cosas interesantes) para convertir una computadora portátil LENTA / MUERTA en una computadora portátil RÁPIDA!: ¡Hola a todos! Recientemente adquirí una computadora portátil Packard Bell Easynote TM89, que tenía especificaciones demasiado bajas para mi gusto, básicamente muy desactualizado … La pantalla LCD se rompió y el disco duro principal se había bloqueado, por lo que la computadora portátil estaba prácticamente muerta … Ver la foto y

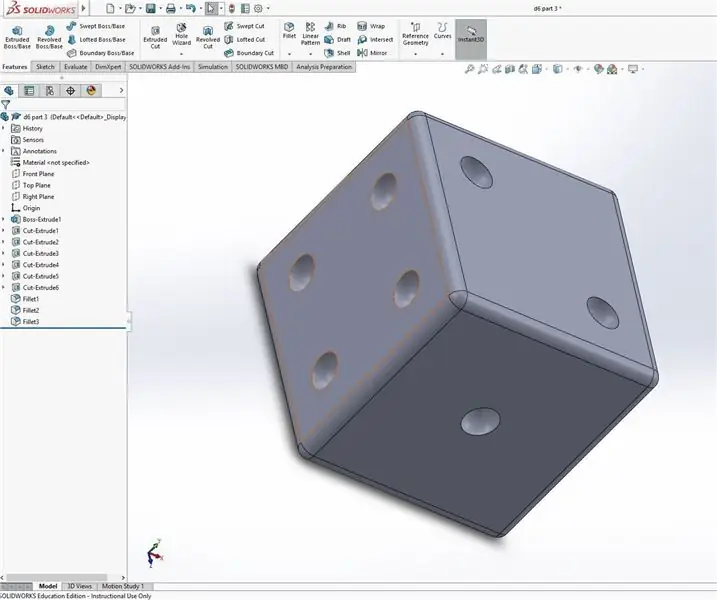

Aprender algunas funciones básicas de SOLIDWORKS: hacer un dado de seis caras: 22 pasos

Aprender algunas funciones básicas de SOLIDWORKS: Hacer un dado de seis caras: este Instructable lo guiará a través de los pasos necesarios para hacer un modelo 3D de un dado de seis lados. Mientras diseña el modelo, dibujará en planos y superficies, extruirá y cortará Formas 3D y redondear las esquinas interiores y exteriores o un modelo 3D. Cuando trabaje

Use SSH y XMing para mostrar programas X desde una computadora con Linux en una computadora con Windows: 6 pasos

Use SSH y XMing para mostrar programas X desde una computadora con Linux en una computadora con Windows: si usa Linux en el trabajo y Windows en casa, o viceversa, es posible que a veces necesite iniciar sesión en la computadora en su otra ubicación y ejecutar programas. Bueno, puede instalar un servidor X y habilitar el túnel SSH con su cliente SSH, y uno