Tabla de contenido:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:44.

- Última modificación 2025-01-23 14:40.

En este Instructable, le mostraré cómo proteger su computadora Macintosh de los ladrones. Si bien estas técnicas no son 100% efectivas, mejorarán tus posibilidades de recuperar tu Mac en un factor infinito … La razón por la que digo esto es que sin ninguna de estas técnicas, no tienes ninguna posibilidad de recuperarla.

Hace un par de semanas, vi un episodio de Dateline NBC que cubría los robos de iPod y cómo atrapaban a los ladrones. Me hizo preguntarme cómo podría proteger mi propio iPod y computadoras. Un poco de conocimiento previo e investigaciones en Internet revelaron algunas técnicas excelentes. Desafortunadamente, nada para el iPod excepto una forma de registrar el número de serie. Estoy seguro de que existen técnicas similares que se pueden usar en máquinas con Windows y Linux, pero no las poseo. Doy la bienvenida a alguien más para que publique un Instructable similar para esas máquinas. No tengo ninguna afiliación con ninguno de los programas mencionados en este documento, excepto que soy un cliente satisfecho y que paga.

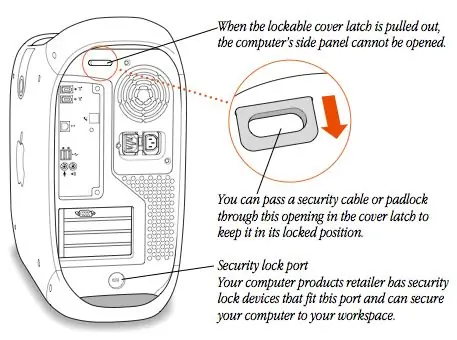

Paso 1: Bloquearlo …

¡Esta es probablemente una de las técnicas más simples e ignoradas! Todas las Mac jamás construidas incluyeron un orificio especial en la carcasa exclusivamente para conectar la computadora a su escritorio. Los cables están disponibles en muchas fuentes y son fáciles de instalar. En muchas Mac de escritorio, hay un pestillo con cerradura adicional para evitar que se abra el panel lateral.

Utilice esta función si no va a todas partes con su Mac. Es probable que un intruso se dé por vencido rápidamente y se lleve su televisor.

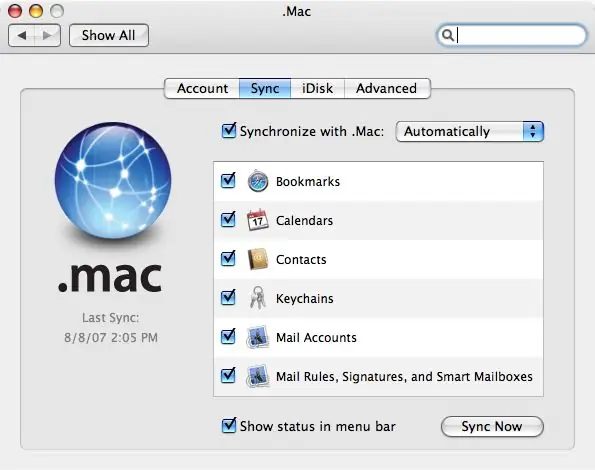

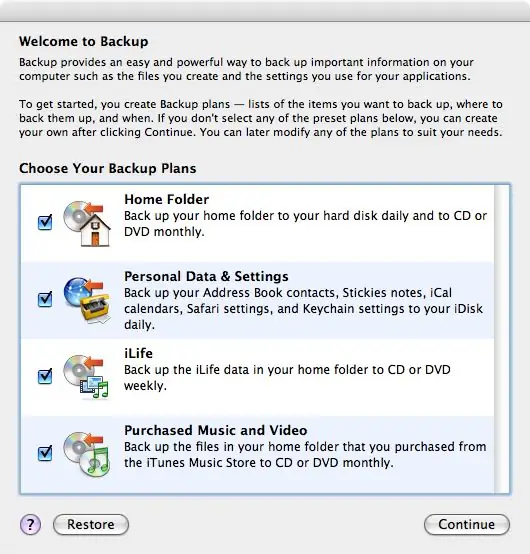

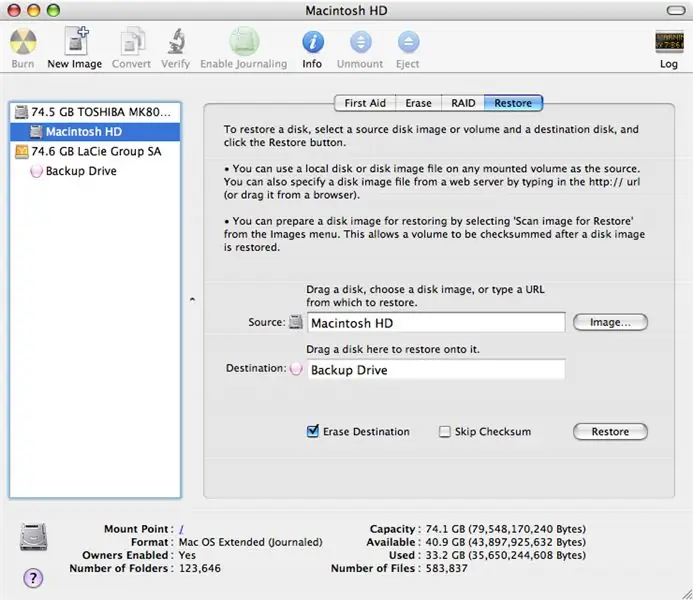

Paso 2: ¡Haz una copia de seguridad

¡No puedo enfatizar esto lo suficientemente fuerte! ¡Haga una copia de seguridad de sus datos! Independientemente de las precauciones que tome, siempre existe la posibilidad de que no lo recupere o, si lo hace, la unidad será un brindis. Hay varias técnicas y niveles de los que puede hacer una copia de seguridad. La más simple, y en mi opinión la que más vale la pena, es obtener una cuenta Dot Mac y usar la función de sincronización junto con la utilidad de copia de seguridad de Apple. La sincronización con Dot Mac mantiene una copia de todos sus marcadores de Safari, Calanders de iCal, contactos de la libreta de direcciones, llaveros y la información de la cuenta de correo en su iDisk. ¡Esto también se puede mantener en sinc con todas sus Mac! Backup hará una copia de seguridad de todas sus configuraciones personales en iDisk diariamente y seguirá un regimiento semanal de copias de seguridad de sus otros datos en CD o DVD. iDisk se actualizó recientemente a 10 GB de espacio. Vale la pena los $ 99US (tan bajo como $ 70 en Amazon o eBay). Otra técnica utiliza una unidad externa y la Utilidad de Discos. Esto hace una copia exacta y de arranque de todo su disco duro. Debido a que se trata de una imagen "fantasma" exacta, se conservan todas sus aplicaciones y sus datos de registro asociados. Para hacer esto, ubique el programa Utilidad de Discos en la carpeta Utilidades de su carpeta Aplicaciones y ejecútelo. Seleccione su unidad principal y luego la pestaña Restaurar. Arrastre su unidad principal al campo Fuente y su unidad de respaldo al campo Destino. Si se trata de una unidad de respaldo realmente grande, alternativamente puede crear una imagen de disco del mismo tamaño que su unidad principal y usarla para el Destino. Si marca Borrar destino, la unidad también tendrá el mismo nombre e icono que la unidad principal. No comprobarlo dejará intacto lo que ya esté en ese disco. También existen técnicas alternativas. Algunas caras y otras gratis. Están todos bien. ¡Solo asegúrate de usarlos!

Paso 3: proteja su información personal y sus archivos

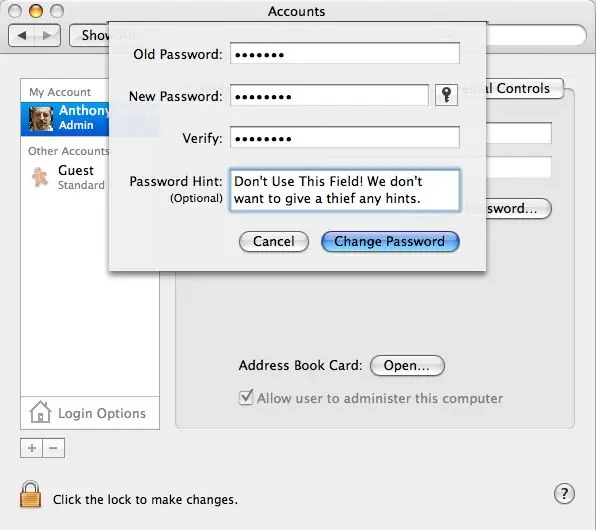

En primer lugar, configure su (s) contraseña (s) de administrador en algo que no se adivinará fácilmente. Debe contener al menos un número y una combinación de letras mayúsculas y minúsculas. Esta es una contraseña que debe usar de forma regular, por lo que debería ser algo que pueda recordar.

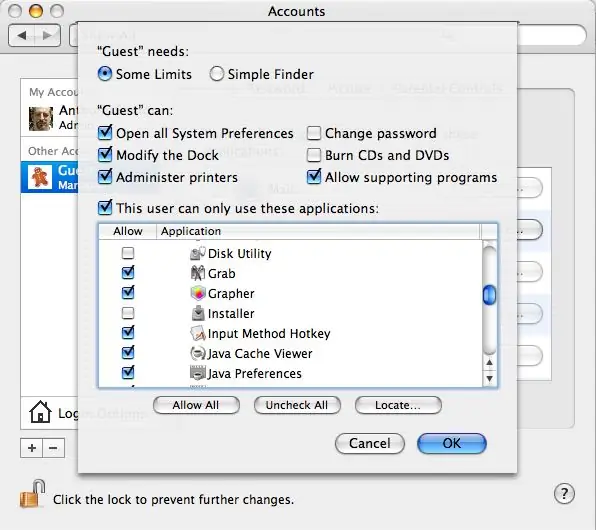

Me gusta elegir una frase y construir un acrónimo a partir de ella. Por ejemplo, uno podría elegir "Hace cuatro y siete años", creando el acrónimo "4s & sYo". Sin embargo, no use esta… ¡Tampoco use la contraseña más común, "Catch22"! Ahora cree una nueva cuenta de "Invitado" sin acceso de administrador y sin contraseña. Esto elimina la necesidad de que el ladrón se esfuerce demasiado por acceder a sus otras cuentas. Con esta cuenta, tienen acceso a la red, así como a sus juegos, que es probablemente lo que buscarán inicialmente.

Paso 4: Ahora, evite que cambien las cosas …

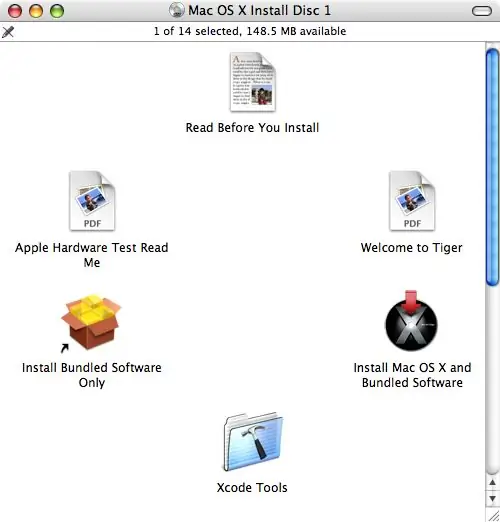

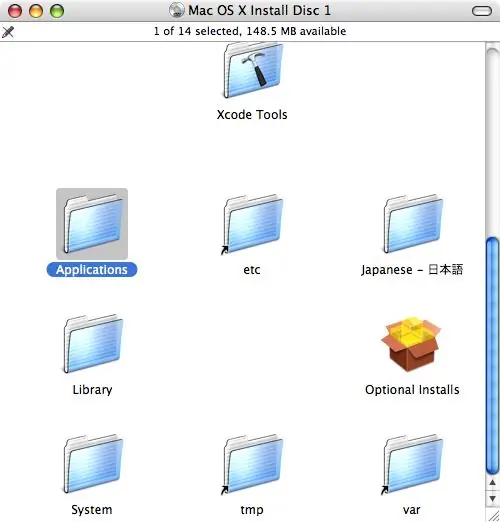

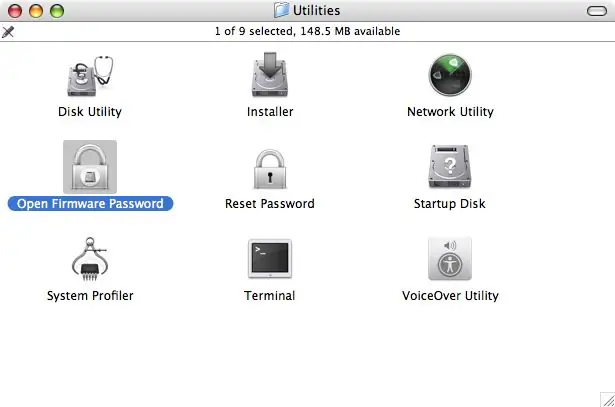

Este proceso elimina la capacidad de borrar o reemplazar el disco duro, así como bloquear el arranque desde una unidad alternativa o el CD. Esto puede ser anulado por un técnico de Mac experimentado o un usuario avanzado, pero la mayoría de los ladrones no son tan inteligentes. No. No te diré cómo anularlo y te pido que tampoco publiques esa información. Inserta tu CD de instalación de Mac OS X original. Este puede ser el disco que vino con su Macintosh o un disco de instalación de OS X más reciente. Desplácese hacia abajo en la ventana del CD y encontrará una carpeta de Aplicaciones. Abra esta carpeta y luego abra la carpeta Utilidades dentro de ella. Aquí encontrará una utilidad llamada Open Firmware Password. ¡No copie esta utilidad en su disco duro! Es importante que solo esté disponible en el CD. Continúe y haga doble clic en la aplicación para abrirla. Utilice una contraseña única aquí y guárdela en un lugar seguro. Necesitará esta contraseña si alguna vez necesita reinstalar o actualizar OS X con un CD. También lo necesitará si usa Boot Camp o necesita instalar una actualización de firmware. Nota: Si bien las Mac más nuevas que usan procesadores Intel no usan Open Firmware, esta característica aún está presente en el firmware de las computadoras.

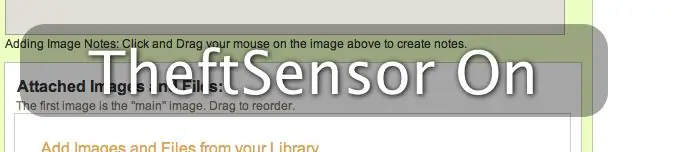

Paso 5: ¡Usa el sensor de movimiento y el control remoto de tu Mac

Los portátiles Mac más nuevos, incluidos la mayoría de los Powerbook G4, iBook G4 y todos los Mac Books y Mac Book Pros, contienen un sensor de movimiento que apaga el disco duro si la computadora se cae. Ha habido varios editores de Shareware que han creado utilidades para usar este sensor como dispositivo de protección, activando una alarma si la computadora se mueve. Esto solo protege su computadora si está dentro del alcance para detener el robo antes de que comience.. La utilidad que estoy usando se llama TheftSensor. Con esta utilidad, puede activarla presionando el botón de reproducción en su control remoto. Una vez activado, dispara una alarma si la computadora se mueve o se cierra. Vea el video en acción. Como señaló joejoerowley; También existe la utilidad iAlertU de Slapping Turtle. Esta utilidad hace lo mismo que TheftSensor, pero tiene las características adicionales de una alarma visible y una reacción a las pulsaciones de teclas y la extracción del cable de alimentación. Vea el video adjunto aquí: Nota: Para evitar el uso de otro control remoto para deshabilitar esta utilidad, empareje su control remoto con su Mac presionando y manteniendo presionados los botones Reproducir / Pausa y Menú simultáneamente durante aproximadamente 4 o 5 segundos.

Paso 6: Ahora… ¡recupéralo

De acuerdo … Ha hecho todo lo posible para proteger su Mac en caso de que lo roben. ¡Ahora queremos recuperarlo! El mismo grupo, Orbicule, publica otra utilidad UnderCover ($ 49US, tarifa única) que, una vez que se reporta el robo, monitorea el uso de la computadora en la red y reporta toda esa información a la policía local, así como al proveedor de Internet del ladrón.. ¡Esto ayudará a las autoridades y les dará el incentivo para atrapar al ladrón y recuperar su Mac! Cuando el ladrón se conecta a Internet, su Mac inmediatamente comienza a enviar correos electrónicos que contienen la información de IP del ladrón, capturas de pantalla e incluso fotos del ladrón si su Mac tiene una iSight incorporada. Si las autoridades no logran capturar al ladrón, UnderCover comenzará a simular un error de hardware al atenuar gradualmente la pantalla hasta que sea ilegible. Con suerte, esto obligará al ladrón a llevar la computadora a un centro de reparación o venderla. Cuando el técnico o el destinatario obtiene la computadora y la conecta a otra red, se muestra un mensaje en el que se explica que se trata de una computadora robada y a quién contactar para devolverla. Todo esto se hace de forma transparente en segundo plano. ¡El ladrón nunca sabrá que está siendo monitoreado!

Paso 7: No anuncie…

Cuando lleve su computadora a un viaje, empaquétela de manera segura en un transportador decente. Intente elegir uno que no se parezca a un operador de computadora. En primer lugar, serás menos propenso a ser el objetivo del ladrón.

El uso de todas estas técnicas no le quitará la velocidad ni el disfrute de su computadora, pero hará mucho por su tranquilidad. Si tiene técnicas adicionales o conoce software similar, ¡publique un comentario! Si tiene una máquina con Windows o Linux y conoce técnicas similares, publique un Instructable hermano para ayudar a esos usuarios. ¡Gracias!

Recomendado:

Proteja sus ideas, proteja su trabajo: 8 pasos

Proteja sus ideas, proteja su trabajo: Perdí datos hace algunos días debido a un bloqueo de la PC. Se perdió un día de trabajo :/ Guardo mis datos en la nube para evitar un defecto en el disco duro. Utilizo un software de control de versiones para poder restaurar versiones anteriores de mi trabajo. Hago una copia de seguridad todos los días, pero esta vez yo

Alarma de ladrones: 3 pasos

Alarma de ladrones: Recientemente comenzó una ola de robos en nuestro barrio y decidimos tomar medidas, incluso cuando no estemos en casa, sabremos si alguien se ha escapado y también obtendremos una grabación del ladrón desde el momento del robo. .Nuestra encuesta a distancia

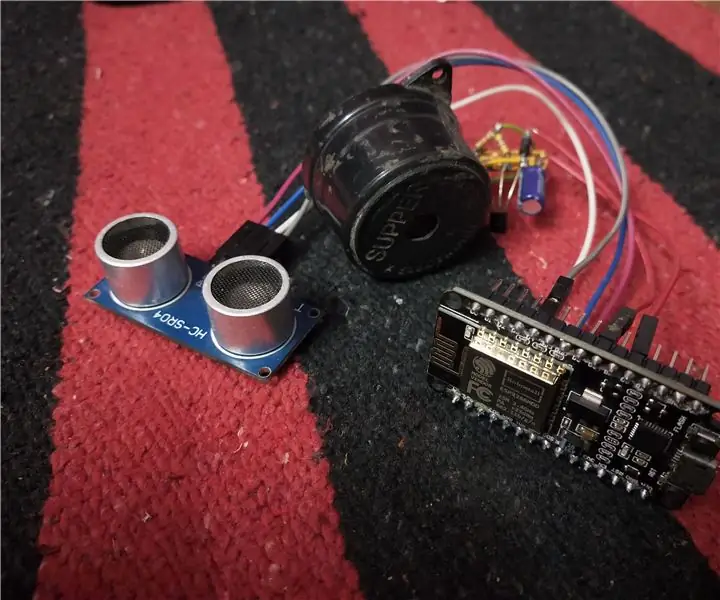

Detector de ladrones con ultrasonidos y NodeMCU: 5 pasos

Detector de ladrones con ultrasonido y NodeMCU: este dispositivo puede detectar a los ladrones e informarle sobre ellos. Como las ondas ultrasónicas no son visibles para los humanos, el ladrón no lo sabe y puede ser atrapado fácilmente

Proteja y asegure los datos en su computadora portátil: 6 pasos

Proteja y asegure los datos en su computadora portátil: Perder una computadora portátil es una mierda; perder datos importantes y contraseñas es mucho peor. Esto es lo que hago para proteger mis datos

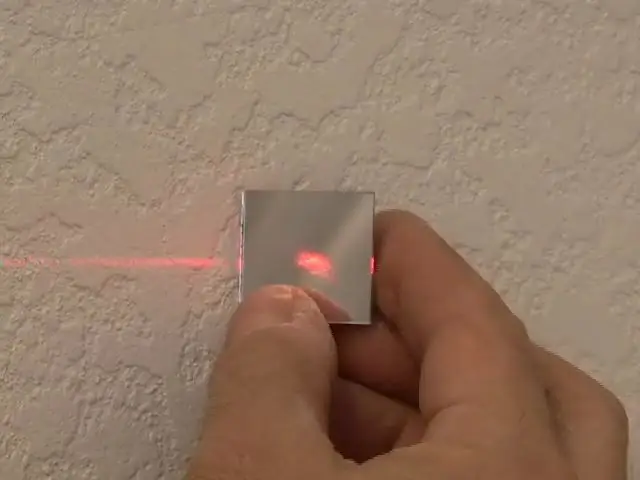

¡Proteja su hogar con rayos láser !: 7 pasos (con imágenes)

¡Proteja su hogar con rayos láser !: ¡Aquí hay un potente sistema de alarma láser fácil de hacer que puede proteger toda su casa, en interiores o exteriores! Mi inspiración para este proyecto vino de Brad Graham & Kathy McGowan. Vea el video para obtener detalles y los resultados de la prueba. Quedarás impresionado