Tabla de contenido:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:42.

- Última modificación 2025-01-23 14:39.

Este Instructable demostrará un método de anonimato inalámbrico automático utilizando dos aplicaciones de seguridad.

Paso 1: descargar las aplicaciones

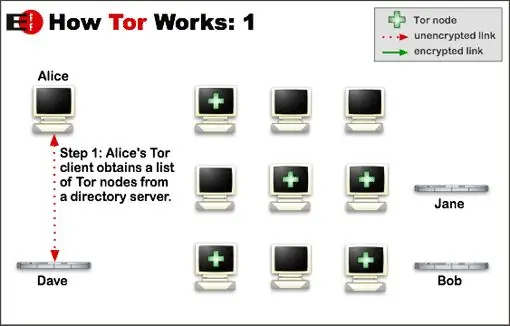

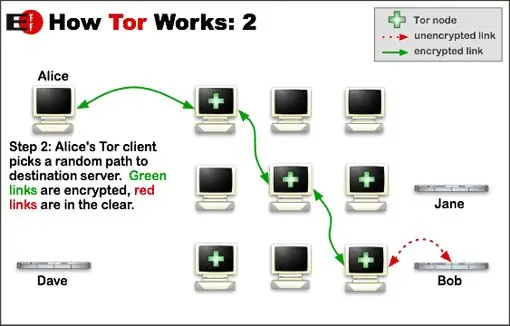

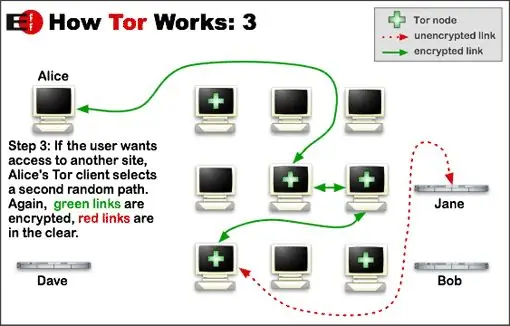

Fuente de la imagen: https://commons.wikimedia.org/wiki/File:Tor-onion-network.png, usada con permiso (https://privacycanada.net/).

Las dos aplicaciones que usaremos se llaman MadMACs y TOR.

Cuando una computadora se conecta a una red inalámbrica, generalmente obtiene una IP a través de un servidor DHCP, que básicamente es solo un método para proporcionar IP dinámicas para que todos no tengan que sentarse y averiguar qué IP están usando todos los demás y luego configurar manualmente uno en su propia máquina. Cuando se realiza una solicitud a un servidor DHCP, se registran dos piezas de información, su dirección MAC y su nombre de host. Lo que MadMACs hace es aleatorizar ambos automáticamente cada vez que arranca, o cada vez que le dice manualmente al software que lo haga.

Una vez que su computadora está conectada a la red, aleatoriamente o no, la mayor parte del tráfico que sale de su PC está libre. Por lo tanto, cualquier administrador de red o usuario * nix con software gratuito puede escuchar a escondidas todo lo que hace. TOR resuelve este problema a través de un conjunto de aplicaciones que anonimizan su punto de conexión y cifran todo su tráfico, por lo que con ambas piezas de software instaladas, ha ocultado su identidad de la red y ha hecho que todo su tráfico sea ilegible para cualquier otra persona en la red. han elegido conectarse a. (Lo siento, no cómo funciona madmacs, pero luego se explica por sí mismo)

Paso 2: Instalar y configurar MadMACS

Para el usuario normal, la instalación de MadMACS es bastante sencilla. Simplemente haga clic en Aceptar o SÍ para todas las opciones, asegurándose de seleccionar su tarjeta inalámbrica para la aleatorización. En la ventana de configuración 5 en el programa MadMACs, se le da la opción de escribir un prefijo para la dirección MAC aleatoria. Esto solo identifica la marca de la MAC en el servidor DHCP, puede encontrar una base de datos de prefijos aquí Usuarios paranoicos avanzados: para usuarios súper paranoicos que legítimamente no confían en el código precompilado de editores prácticamente desconocidos, la fuente se proporciona con el programa compilado. Hice un instructivo sobre cómo hacer esto. El compilador está disponible en AUTOIT, aquí. Quieres la versión 3.

Paso 3: Instalar Tor

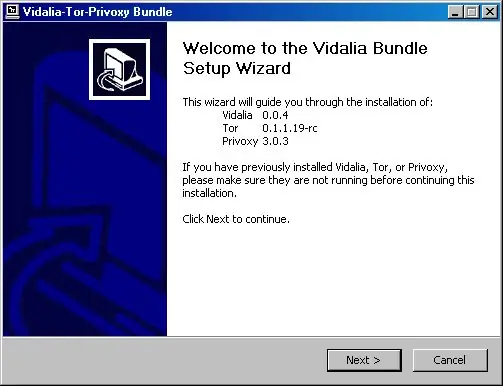

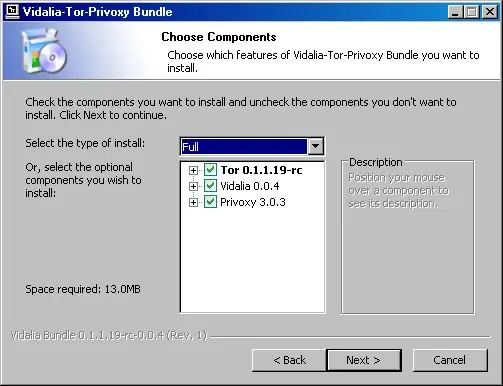

Instalar TOR es tan fácil como instalar cualquier otro programa. Así que sigue haciendo clic en Siguiente hasta que esté completamente instalado.

La parte difícil es configurar sus programas para usarlo. Aquí hay un par de capturas de pantalla del programa de instalación de Tor, no se preocupe si sus números de versión son diferentes y deje todas las opciones marcadas.

Paso 4: Configurar sus programas para usar TOR

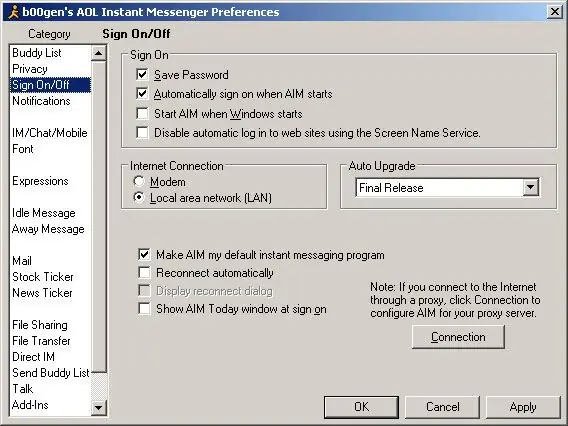

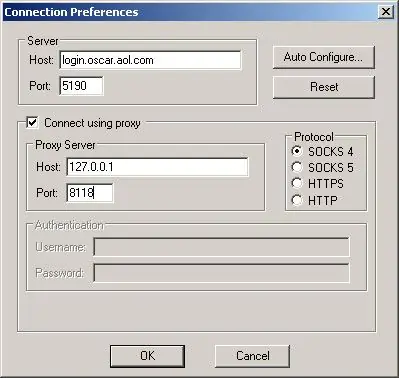

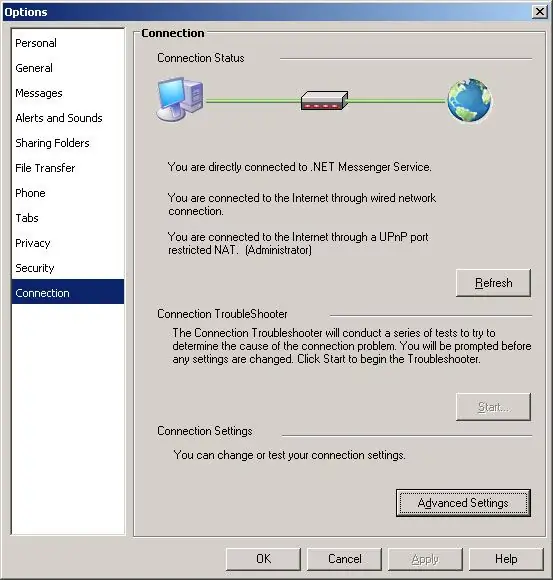

TOR es un programa de anonimización que se interconecta a través de un proxy que se incluye con la suite. Si usa Firefox, es increíblemente fácil comenzar a usar TOR, todo lo que tiene que hacer es ir a la página del complemento Tor Button e instalarlo. Luego, siempre que necesite navegar de forma anónima (y segura), simplemente haga clic en el botón tor y estará listo. Para sus otros programas, debe buscar cómo el programa interactúa con los proxies e ingresar manualmente la información. Dado que hay una variedad tan amplia de programas que la gente usa, no enumeraré ninguno aquí, pero proporcionaré detalles a pedido. Simplemente deje un comentario con el nombre del programa y le responderé con un breve instructivo. dos fotos con comentarios. Los dos primeros son Aim, los dos segundos son MSN, los dos terceros son Pidgin, el sucesor de gaim.

Paso 5: asegúrese de que todo funcione

Mi autoprueba básica es apuntar Firefox a Whatismyip y asegurarme de que no sea la IP de mi casa. para probarlo en el campo, mueva el botón tor mientras presiona la tecla de actualización, cuando el botón tor está encendido, debe ser una IP diferente a la de cuando está apagado. Si todo funciona, su computadora portátil ahora se iniciará con una MAC y un nombre de host aleatorios, y TOR se iniciará y le permitirá cifrar todo su tráfico. Se compró que los nodos de salida de TOR aún podrían espiar su tráfico. Para una navegación web segura a través de un nodo de salida, puede utilizar sitios como https://www.conceal.ws/ que encriptan el tráfico durante toda su sesión. Más sitios como este serían apreciados. Cualquier problema, no dude en comentar. Eso es por ahora, permanezca en el anonimato.

Recomendado:

Construya una maceta de riego automático con WiFi: riega las plantas automáticamente y envía alertas cuando el nivel del agua es bajo: 19 pasos

Construya una maceta de riego automático de bricolaje con WiFi: riega las plantas automáticamente y envía alertas cuando el agua es baja: este tutorial le muestra cómo construir una maceta de riego automática conectada a WiFi personalizada utilizando una maceta de jardín vieja, un bote de basura, algo de adhesivo y un auto Kit de subensamblaje de regadera de Adosia

Cómo construir un sistema de riego automático de plantas de bricolaje con alertas de WiFi: 15 pasos

Cómo construir un sistema de riego automático de plantas de bricolaje con alertas de WiFi: este es el proyecto terminado, un sistema de riego de plantas automático de bricolaje controlado a través de #WiFi. Para este proyecto utilizamos el kit de subensamblaje del sistema de jardín automático de riego automático de Adosia. Esta configuración utiliza válvulas de agua de solenoide y un suelo análogo mois

Alimentador automático de plantas WiFi con depósito - Configuración de cultivo interior / exterior - Plantas de agua automáticamente con monitoreo remoto: 21 pasos

Alimentador automático de plantas WiFi con depósito - Configuración de cultivo interior / exterior - Riegue las plantas automáticamente con monitoreo remoto: En este tutorial, demostraremos cómo configurar un sistema de alimentador de plantas interior / exterior personalizado que riega las plantas automáticamente y se puede monitorear de forma remota utilizando la plataforma Adosia

Construya un depósito de riego automático con alertas WiFi para configuraciones de cultivo: 11 pasos

Construya un depósito de riego automático con alertas de WiFi para configuraciones de cultivo: en este proyecto de tutorial de bricolaje, le mostraremos cómo construir un depósito de riego automático con alertas de WiFi para una configuración de cultivo o para un sistema de riego automático para sus animales como perros, gatos, pollos, etc

Actualice la olla de riego automático DIY con WiFi en una alarma centinela de detección de movimiento DIY Jardinera: 17 pasos

Actualice la olla de riego automático DIY con WiFi en una alarma centinela de detección de movimiento de bricolaje Jardinera: en este artículo le mostraremos cómo actualizar su olla de riego automático DIY con WiFi en una olla de riego automático DIY con WiFi y alarma centinela de detección de movimiento. no has leído el artículo sobre cómo construir una maceta de riego automático con WiFi, puedes encontrar