Tabla de contenido:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:42.

- Última modificación 2025-01-23 14:39.

El control de acceso es el mecanismo en los campos de la seguridad física y la seguridad de la información, para restringir el acceso / entrada anónimos a los recursos de una organización o un área geográfica. El acto de acceder puede significar consumir, entrar o usar. El permiso para acceder a un recurso se denomina autorización.

Seguridad física

El control de acceso geográfico puede ser aplicado por personal (por ejemplo, guardia de fronteras, portero, verificador de boletos) o con un dispositivo como un torniquete (puerta deflectora). Un control de acceso en sentido estricto (controlar físicamente el acceso en sí mismo) es un sistema para verificar la presencia autorizada, ver p. Controlador de boletos (transporte). Otro ejemplo es el control de salida, p. Ej. de una tienda (pago) o un país. [cita requerida]. El término control de acceso se refiere a la práctica de restringir la entrada a una propiedad, un edificio o una habitación a personas autorizadas.

Seguridad de información

El control de acceso electrónico utiliza computadoras para resolver las limitaciones de las cerraduras y llaves mecánicas. Se puede utilizar una amplia gama de credenciales para reemplazar las llaves mecánicas. El sistema de control de acceso electrónico otorga acceso en base a la credencial presentada. Cuando se concede el acceso, la puerta se desbloquea durante un tiempo predeterminado y se registra la transacción. Cuando se rechaza el acceso, la puerta permanece cerrada y se registra el intento de acceso. El sistema también controlará la puerta y emitirá una alarma si la puerta se abre a la fuerza o se mantiene abierta demasiado tiempo después de haber sido desbloqueada.

Operaciones en control de acceso

Cuando se presenta una credencial a un lector (dispositivo), el lector envía la información de la credencial, generalmente un número, a un panel de control, un procesador altamente confiable. El panel de control compara el número de la credencial con una lista de control de acceso, otorga o rechaza la solicitud presentada y envía un registro de transacciones a una base de datos. Cuando se deniega el acceso según la lista de control de acceso, la puerta permanece bloqueada. Si hay una coincidencia entre la credencial y la lista de control de acceso, el panel de control opera un relé que a su vez abre la puerta. El panel de control también ignora una señal de puerta abierta para evitar una alarma. A menudo, el lector proporciona información, como un LED rojo intermitente para un acceso denegado y un LED verde intermitente para un acceso concedido.

Factores de autenticación de la información:

- algo que el usuario sabe, p. ej. una contraseña, contraseña o PIN

- algo que tenga el usuario, como una tarjeta inteligente o un llavero

- algo que el usuario es, como una huella dactilar, verificado mediante medición biométrica.

Credencial

Una credencial es un objeto físico / tangible, un conocimiento o una faceta del ser físico de una persona, que le permite a una persona acceder a una instalación física determinada o un sistema de información basado en computadora. Por lo general, las credenciales pueden ser algo que una persona sepa (como un número o PIN), algo que tenga (como una insignia de acceso), algo que sea (como una función biométrica) o alguna combinación de estos elementos. Esto se conoce como autenticación multifactor. La credencial típica es una tarjeta de acceso o un llavero, y el software más nuevo también puede convertir los teléfonos inteligentes de los usuarios en dispositivos de acceso.

Tecnologías de tarjetas:

Incluye banda magnética, código de barras, Wiegand, proximidad de 125 kHz, deslizamiento de tarjeta de 26 bits, tarjetas inteligentes de contacto y tarjetas inteligentes sin contacto. También están disponibles llaveros, que son más compactos que las tarjetas de identificación y se colocan en un llavero. Las tecnologías biométricas incluyen huellas dactilares, reconocimiento facial, reconocimiento de iris, escaneo de retina, voz y geometría de la mano. Las tecnologías biométricas integradas que se encuentran en los teléfonos inteligentes más nuevos también se pueden usar como credenciales junto con el software de acceso que se ejecuta en dispositivos móviles. Además de las tecnologías de acceso a tarjetas más antiguas y tradicionales, las tecnologías más nuevas como la comunicación de campo cercano (NFC) y Bluetooth de baja energía (BLE) también tienen el potencial de comunicar las credenciales de usuario a los lectores para el acceso al sistema o al edificio.

Componentes: Varios componentes del sistema de control son: -

- Un punto de control de acceso puede ser una puerta, torniquete, puerta de estacionamiento, ascensor u otra barrera física, donde la concesión de acceso se puede controlar electrónicamente.

- Normalmente, el punto de acceso es una puerta.

- Una puerta de control de acceso electrónico puede contener varios elementos. En su forma más básica, hay una cerradura eléctrica independiente. La cerradura es desbloqueada por un operador con un interruptor.

- Para automatizar esto, la intervención del operador es reemplazada por un lector. El lector podría ser un teclado donde se ingresa un código, podría ser un lector de tarjetas o podría ser un lector biométrico.

Topología:

La topología predominante alrededor de 2009 es concentrador y radio con un panel de control como concentrador y los lectores como radios. Las funciones de búsqueda y control se encuentran en el panel de control. Los radios se comunican a través de una conexión en serie; generalmente RS-485. Algunos fabricantes están llevando la toma de decisiones al límite al colocar un controlador en la puerta. Los controladores están habilitados para IP y se conectan a un host y una base de datos mediante redes estándar.

Tipos de lectores RDID:

- Lectores básicos (no inteligentes): simplemente lea el número de tarjeta o PIN y envíelo a un panel de control. En caso de identificación biométrica, dichos lectores emiten el número de identificación de un usuario. Normalmente, el protocolo Wiegand se utiliza para transmitir datos al panel de control, pero otras opciones como RS-232, RS-485 y Reloj / Datos no son infrecuentes. Este es el tipo más popular de lectores de control de acceso. Ejemplos de tales lectores son RF Tiny de RFLOGICS, ProxPoint de HID y P300 de Farpointe Data.

- Lectores semiinteligentes: tienen todas las entradas y salidas necesarias para controlar el hardware de la puerta (cerradura, contacto de puerta, botón de salida), pero no toman decisiones de acceso. Cuando un usuario presenta una tarjeta o ingresa un PIN, el lector envía información al controlador principal y espera su respuesta. Si se interrumpe la conexión con el controlador principal, dichos lectores dejan de funcionar o funcionan en modo degradado. Por lo general, los lectores semiinteligentes se conectan a un panel de control a través de un bus RS-485. Ejemplos de tales lectores son InfoProx Lite IPL200 de CEM Systems y AP-510 de Apollo.

- Lectores inteligentes: tienen todas las entradas y salidas necesarias para controlar el hardware de la puerta; también tienen la memoria y el poder de procesamiento necesarios para tomar decisiones de acceso de forma independiente. Al igual que los lectores semiinteligentes, se conectan a un panel de control a través de un bus RS-485. El panel de control envía actualizaciones de configuración y recupera eventos de los lectores. Ejemplos de tales lectores podrían ser InfoProx IPO200 de CEM Systems y AP-500 de Apollo. También hay una nueva generación de lectores inteligentes denominados "lectores de IP". Los sistemas con lectores de IP no suelen tener paneles de control tradicionales y los lectores se comunican directamente con una PC que actúa como host.

Riesgos de seguridad:

El riesgo de intrusión más común para la seguridad a través de un sistema de control de acceso es simplemente seguir a un usuario legítimo a través de una puerta, y esto se conoce como "tailgating". A menudo, el usuario legítimo abrirá la puerta al intruso. Este riesgo puede minimizarse mediante la formación de concienciación sobre seguridad de la población de usuarios.

Las principales categorías de control de acceso son:

- Control de acceso obligatorio

- Control de acceso discrecional

- Control de acceso basado en roles

- Control de acceso basado en reglas.

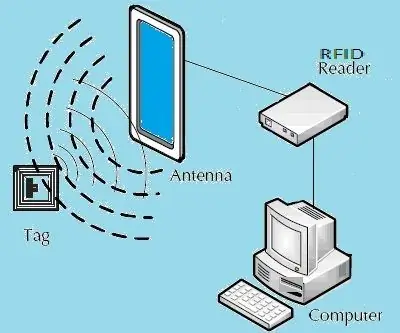

Paso 1: tecnología RFID

Def: La identificación por radiofrecuencia (RFID) es el uso inalámbrico de campos electromagnéticos para transferir datos, con el propósito de identificar y rastrear automáticamente las etiquetas adheridas a los objetos. Las etiquetas contienen información almacenada electrónicamente.

RFID es una tecnología que incorpora el uso de acoplamiento electromagnético o electrostático en la porción de radiofrecuencia (RF) del espectro electromagnético para identificar de forma única un objeto, animal o persona.

Un lector de identificación por radiofrecuencia (lector RFID) es un dispositivo que se utiliza para recopilar información de una etiqueta RFID, que se utiliza para rastrear objetos individuales. Las ondas de radio se utilizan para transferir datos desde la etiqueta a un lector.

Aplicaciones de RFID:

- Las etiquetas de rastreo de animales, insertadas debajo de la piel, pueden tener el tamaño de un arroz.

- Las etiquetas pueden tener forma de tornillo para identificar árboles o elementos de madera.

- Forma de tarjeta de crédito para su uso en aplicaciones de acceso.

- Las etiquetas de plástico duro antirrobo adheridas a la mercancía en las tiendas también son etiquetas RFID.

- Los transpondedores rectangulares de alta resistencia de 120 por 100 por 50 milímetros se utilizan para rastrear contenedores de envío o maquinaria pesada, camiones y vagones de ferrocarril.

- En laboratorios seguros, entradas de empresas y edificios públicos, se deben controlar los derechos de acceso.

Señal:

La señal es necesaria para despertar o activar la etiqueta y se transmite a través de la antena. La señal en sí es una forma de energía que se puede utilizar para alimentar la etiqueta. El transpondedor es la parte de la etiqueta RFID que convierte esa radiofrecuencia en energía utilizable, además de enviar y recibir mensajes. Las aplicaciones RFID para el acceso del personal suelen utilizar sistemas de baja frecuencia, 135 KHz, para la detección de credenciales.

Requisitos para RFID:

- Un lector, que está conectado (o integrado con)

- Una antena que envía una señal de radio.

- Una etiqueta (o transpondedor) que devuelve la señal con información agregada.

El lector de RFID generalmente está conectado a una computadora / sistema de terceros que acepta (y almacena) eventos relacionados con RFID y utiliza estos eventos para desencadenar acciones. En la industria de la seguridad, ese sistema puede ser un sistema de control de acceso al edificio, en la industria del estacionamiento es más probable que sea un sistema de gestión de estacionamiento o control de acceso vehicular. En las bibliotecas, podría ser un sistema de gestión de bibliotecas.

Problemas comunes con RFID:

- Colisión del lector:

- Colisión de etiquetas.

La colisión de lectores ocurre cuando las señales de dos o más lectores se superponen. La etiqueta no puede responder a consultas simultáneas. Los sistemas deben configurarse cuidadosamente para evitar este problema. Los sistemas deben configurarse cuidadosamente para evitar este problema; muchos sistemas utilizan un protocolo anticolisión (protocolo de singularización). Los protocolos anticolisión permiten que las etiquetas se turnen para transmitir a un lector.

La colisión de etiquetas ocurre cuando hay muchas etiquetas en un área pequeña; pero dado que el tiempo de lectura es muy rápido, es más fácil para los proveedores desarrollar sistemas que aseguren que las etiquetas respondan una a la vez.

Paso 2: SPI con diagrama de circuito

Atmega328 tiene SPI incorporado que se utiliza para comunicarse con dispositivos habilitados para SPI como ADC, EEPROM, etc.

Comunicación SPI

La Interfaz de periféricos en serie (SPI) es un protocolo de conexión de interfaz de bus iniciado originalmente por Motorola Corp. Utiliza cuatro pines para la comunicación.

- SDI (entrada de datos en serie)

- SDO (salida de datos en serie),

- SCLK (reloj en serie)

- CS (selección de chip)

Tiene dos pines para la transferencia de datos llamados SDI (entrada de datos en serie) y SDO (salida de datos en serie). El pin SCLK (Serial -Clock) se usa para sincronizar la transferencia de datos y Master proporciona este reloj. El pin CS (Chip Select) es utilizado por el maestro para seleccionar el dispositivo esclavo.

Los dispositivos SPI tienen registros de desplazamiento de 8 bits para enviar y recibir datos. Siempre que el maestro necesita enviar datos, coloca los datos en el registro de desplazamiento y genera el reloj requerido. Siempre que el maestro desea leer datos, el esclavo coloca los datos en el registro de desplazamiento y el maestro genera el reloj requerido. Tenga en cuenta que SPI es un protocolo de comunicación dúplex completo, es decir, los datos de los registros de desplazamiento maestro y esclavo se intercambian al mismo tiempo.

ATmega32 tiene un módulo SPI incorporado. Puede actuar como dispositivo SPI maestro y esclavo.

Los pines de comunicación SPI en AVR ATmega son:

- MISO (Master In Slave Out) = El maestro recibe datos y el esclavo transmite datos a través de este pin.

- MOSI (Master Out Slave In) = El maestro transmite datos y el esclavo recibe datos a través de este pin.

- SCK (Shift Clock) = El maestro genera este reloj para la comunicación, que es utilizado por el dispositivo esclavo. Solo el maestro puede iniciar el reloj en serie.

- SS (Selección de esclavo) = El maestro puede seleccionar el esclavo a través de este pin.

Registros ATmega32 utilizados para configurar la comunicación SPI:

- Registro de control SPI,

- Registro de estado SPI y

- Registro de datos SPI.

SPCR: Registro de control SPI

Bit 7 - (SPIE): bit de habilitación de interrupción SPI

1 = Habilitar interrupción SPI. 0 = Deshabilitar la interrupción SPI. Bit 6 - (SPE): SPI Habilitar bit 1 = Habilitar SPI. 0 = Deshabilitar SPI. Bit 5 - (DORD): Bit de orden de datos 1 = LSB transmitido primero. 0 = MSB transmitido primero. Bit 4 - (MSTR): Master / Slave Seleccionar bit 1 = Modo maestro. 0 = Modo esclavo. Bit 3 - (CPOL): Bit de selección de polaridad del reloj. 1 = El reloj comienza desde el lógico. 0 = El reloj comienza desde cero lógico. Bit 2 - (CPHA): Bit de selección de fase de reloj. 1 = Muestra de datos en el borde final del reloj. 0 = Muestra de datos en el borde del reloj anterior. Bit 1: 0 - (SPR1): SPR0 SPI Bits de selección de frecuencia de reloj

SPSR: Registro de estado SPI

Bit 7 - SPIF: bit de bandera de interrupción SPI

Esta bandera se activa cuando se completa la transferencia en serie. También se configura cuando el pin SS está bajo en modo maestro. Puede generar interrupciones cuando el bit SPIE en SPCR y la interrupción global están habilitados. Bit 6 - WCOL: Bit de indicador de colisión de escritura Este bit se establece cuando se produce la escritura del registro de datos SPI durante la transferencia de datos anterior. Bit 5: 1 - Bits reservados Bit 0 - SPI2X: Bit de velocidad SPI doble Cuando se establece, la velocidad SPI (frecuencia SCK) se duplica.

SPDR:

Bit 7: 0- Registro de datos SPI utilizado para transferir datos entre el archivo de registro y el registro de cambio SPI.

Escribir en el SPDR inicia la transmisión de datos.

Modo maestro:

El maestro escribe el byte de datos en SPDR, la escritura en SPDR inicia la transmisión de datos. Los datos de 8 bits comienzan a desplazarse hacia el esclavo y, después del desplazamiento de bytes completo, el generador de reloj SPI se detiene y el bit SPIF se establece.

Modo esclavo:

La interfaz SPI esclava permanece inactiva mientras el pin SS se mantenga en alto por el maestro. Se activa solo cuando el pin SS está bajo y los datos solicitados de inicio se desplazan con el reloj SCK entrante del maestro. Y establece SPIF después de cambiar completamente un byte.

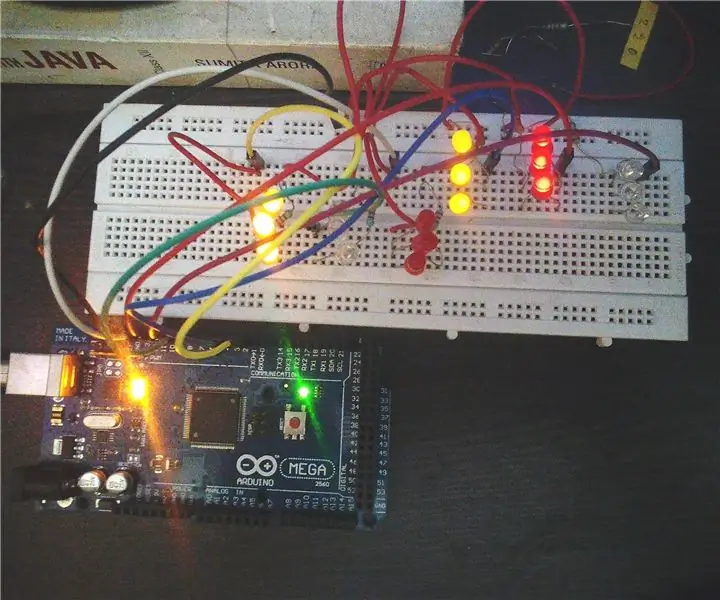

Paso 3: codificación e implementaciones

Como diagrama de circuito, está funcionando bien. Conéctese como diagrama.

Los códigos se prueban en mi PC.

Todos estos códigos se extraen de Internet después de una larga exploración.

Es frenético encontrar un código correcto para su módulo y, por supuesto …

Tuve los mismos problemas para conectar y ejecutar.

Después de 2 semanas de probar muchos conjuntos de programas, encontré que este conjunto de códigos es correcto.

Módulo Arduino Nano 3.0 con CH340G USB-Serial-TTL. & driver está (CH341SER.zip) adjunto con este proyecto.

Estos son el conjunto perfecto de programas para implementar este proyecto.

"SPI.h" es de la biblioteca predeterminada de Arduino (software).

La biblioteca "MFRC" se proporciona con la codificación Arduino Nano real …

espero que disfrutes

Paso 4: Resultados y conclusiones

Los resultados se muestran en el Serial-Monitor de Arduino, que es capaz de leer y escribir datos en serie (desde la PC). Incluso puede usar Putty / Hyperterminal, etc.también configurando tasas de boud, bits de inicio y parada.

Software utilizado:

- Arduino 1.0.5-r2

- CH341SER.zip para FTDI (chip CH340G)

- Putty / Hyperterminal también se puede utilizar para la comunicación en serie a través de PC

Hardware utilizado

- Módulo MFRC522 + SmartTag + KeyChain - de "ebay.in"

- ARduino Nano 3.0 - de "ebay.in"

Recomendado:

Introducción a la interfaz del sensor I2C - Interfaz de su MMA8451 usando ESP32s: 8 pasos

Introducción a la interfaz del sensor I2C - Interfaz de su MMA8451 usando ESP32s: en este tutorial, aprenderá todo sobre cómo iniciar, conectar y hacer que el dispositivo I2C (acelerómetro) funcione con el controlador (Arduino, ESP32, ESP8266, ESP12 NodeMCU)

Interfaz de usuario fácil de implementar -- Pantalla OLED con joystick y botones: 6 pasos

Interfaz de usuario fácil de implementar || Pantalla OLED con joystick y botones: este módulo tiene una pantalla OLED con dos botones, joystick de 5 direcciones y un acelerómetro de 3 ejes. Esto es útil para configurar la interfaz de usuario de un proyecto. Oye, ¿qué tal chicos? Akarsh aquí de CETech. Hoy vamos a echar un vistazo a un módulo todo en uno que

Gesture Hawk: Robot controlado por gestos con la mano utilizando una interfaz basada en procesamiento de imágenes: 13 pasos (con imágenes)

Gesture Hawk: robot controlado por gestos con la mano que utiliza una interfaz basada en procesamiento de imágenes: Gesture Hawk se presentó en TechEvince 4.0 como una sencilla interfaz hombre-máquina basada en el procesamiento de imágenes. Su utilidad radica en el hecho de que no se requieren sensores adicionales o wearables excepto un guante para controlar el automóvil robótico que funciona en diferentes

DIY MusiLED, LED sincronizados con música con una aplicación de Windows y Linux con un clic (32 bits y 64 bits). Fácil de recrear, fácil de usar, fácil de portar: 3 pasos

DIY MusiLED, LED sincronizados con música con una aplicación de Windows y Linux con un solo clic (32 bits y 64 bits). Fácil de recrear, fácil de usar, fácil de portar: este proyecto lo ayudará a conectar 18 LED (6 rojos + 6 azules + 6 amarillos) a su placa Arduino y analizar las señales en tiempo real de la tarjeta de sonido de su computadora y transmitirlas a los LED para iluminarlos según los efectos de ritmo (Snare, High Hat, Kick)

Interfaz musical de botón fácil: 5 pasos (con imágenes)

Interfaz musical Easy Button: este proyecto modifica el Easy Button de una grapa de $ 5 y un teclado USB económico para que puedan usarse como un dispositivo de entrada para actuaciones musicales en vivo (o cualquier otra cosa que requiera un botón o pedal). Todo permite crear botones baratos