Tabla de contenido:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:44.

- Última modificación 2025-01-23 14:40.

Este es un tutorial muy breve relacionado con un aspecto de la seguridad cibernética: la fortaleza del servicio ssl en su servidor web. El trasfondo es que los servicios SSL en su sitio web se utilizan para garantizar que nadie pueda piratear los datos que se transmiten desde y hacia su sitio web. Ha habido ataques bien publicitados a servicios SSL vulnerables, como el error Heartbleed en OpenSSL y el error Poodle, que explotaba las vulnerabilidades de SSL 3.0. (Esta área es un objetivo en movimiento, por lo que debe incorporar las pruebas de SSL en su ciclo de planificar-hacer-verificar-actuar (PDCA) de ISO 27001).

Cuando se instala ssl en su sitio web con un certificado de un proveedor reconocido, verá que se puede acceder a su sitio web desde https://yourdomain.com. Esto significa que los datos se transmiten hacia atrás y hacia adelante en formato cifrado. Por el contrario, https://yourdomain.com o el cifrado débil expone los datos transmitidos en texto sin cifrar, lo que significa que incluso un hacker infantil puede acceder a los datos de su contraseña, etc., utilizando herramientas fácilmente disponibles como Wireshark.

Para el resto de este tutorial, supongo que usará Apache como su servidor web en Linux y que tiene acceso a su servidor web a través de un emulador de terminal como putty. Para simplificar, también voy a asumir que su ISP le ha proporcionado su certificado SSL y tiene la capacidad de reconfigurar algunos aspectos del mismo.

Paso 1: probar la solidez de su servicio SSL

Simplemente vaya a https://www.ssllabs.com/ssltest/ e ingrese su nombre de dominio junto al cuadro Nombre de host, seleccione la casilla de verificación "No mostrar los resultados en los tableros" y haga clic en el botón Enviar. (Tenga en cuenta que no debe probar ningún dominio sin permiso previo y nunca debe mostrar resultados en los tableros).

Una vez ejecutadas las pruebas, se le asignará una puntuación de F a A +. Se le proporcionarán resultados de prueba detallados que, con suerte, le harán evidente por qué se le ha dado la puntuación asignada.

Las razones habituales del error son porque está utilizando componentes obsoletos, como cifrados o protocolos. Pronto me centraré en los cifrados, pero primero unas breves palabras sobre los protocolos criptográficos.

Los protocolos criptográficos proporcionan seguridad en las comunicaciones a través de una red informática. … La conexión es privada (o segura) porque se utiliza criptografía simétrica para cifrar los datos transmitidos. Los dos protocolos principales son TLS y SSL. Este último tiene prohibido su uso y, a su vez, TLS está evolucionando y, mientras escribo esto, la última versión es 1.3, aunque en formato de borrador. En términos prácticos, a enero de 2018, solo debería tener TLS v 1.2. activado. Probablemente habrá un cambio a TLV v 1.3. durante 2018. La prueba de Qualys enumerará los protocolos criptográficos que ha aplicado y, actualmente, si está utilizando por debajo de TLS v 1.2., recibirá una puntuación baja.

Una última cosa que decir sobre los protocolos criptográficos, cuando compra un paquete web y un certificado SSL de un ISP convencional como GoDaddy, será TLS v 1.2. lo cual es bueno, pero más adelante, puede que le resulte difícil actualizar para decir TLS v 1.3. Personalmente, instalo mis propios certificados SSL y, por lo tanto, tengo el control de mi propio destino, por así decirlo.

Paso 2: reconfigurar Apache para realizar cambios en SSL

Una de las áreas importantes que se prueba en la prueba Qualys SSL y el enfoque de esta sección son las suites de cifrado, que determinan la fuerza de cifrado de sus datos transmitidos. Aquí hay un resultado de ejemplo de una prueba de SSL de Qualys en uno de mis dominios.

Cipher Suites # TLS 1.2 (suites en servidor preferido orden) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (eq. 3072 bits de RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (Ec. 3072 bits de RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (Ec. 3072 Bits RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (equivalente a 3072 bits RSA) FS128

Puede pasar mucho tiempo reconfigurando su configuración de Apache para eliminar las líneas rojas (fallas) de su informe de prueba de Qualys, pero recomiendo el siguiente enfoque para obtener la mejor configuración de Cipher Suite.

1) Visite el sitio web de Apache y obtenga sus recomendaciones para utilizar una suite de cifrado. Al momento de escribir, seguí este enlace:

2) Agregue la configuración recomendada a su archivo de configuración de Apache y reinicie Apache. Esta fue la configuración recomendada que usé.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1305: ECDADHE-EC825 -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Notas: uno de los desafíos es encontrar qué archivo necesita para cambiar su directiva SSLCipherSuite. Para hacer esto, inicie sesión en Putty e inicie sesión en el directorio etc (sudo cd / etc) Busque un directorio apache como apache2 o http. A continuación, haga una búsqueda en el directorio de apache de la siguiente manera: grep -r "SSLCipherSuite" / etc / apache2 - Esto le dará un resultado similar a este:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH: MEDIUM:! aNULL:! MD5:! RC4:! DES / etc / apache2 / mods-available / ssl.conf: #SSLCipherSuite HIGH:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH + AESGCM: DH + AESGCM: ECDH + AES256: DH + AES256: ECDH + AES128: DH + AES: ECDH + 3DES: DH + 3DES: RSA + AESGCM: RSA + AES: RSA + 3DES:! ANULL:! MD5:! DSS

Lo importante a tener en cuenta es el archivo /etc/apache2/mods-available/ssl.conf o el que sea suyo. Abra el archivo usando un editor como nano y vaya a la sección # SSL Cipher Suite:. A continuación, reemplace la entrada existente en la directiva SSLCipherSuite con la anterior del sitio web de Apache. Recuerde comentar las directivas SSLCipherSuite más antiguas y reiniciar Apache; en mi caso, lo hice escribiendo sudo /etc/init.d/apache2 restart

Tenga en cuenta que a veces es posible que deba eliminar cifrados específicos que le otorgan una puntuación baja en la prueba Qualys SSL (por ejemplo, porque se han descubierto nuevas vulnerabilidades) aunque haya utilizado la configuración de Apache recomendada. Un ejemplo es si la siguiente línea aparece en rojo (falla) en su informe de Qualys TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) El primer paso es encontrar qué código necesita cambiar en su directiva Apache SSLCipherSuite. Para encontrar el código, vaya a https://www.openssl.org/docs/man1.0.2/apps/ciphers … Esto muestra el código de la siguiente manera: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Tome ECDHE-RSA-AES256-GCM-SHA384 y elimínelo de la entrada que agregó como la directiva Apache Apache SSLCipherSuite y luego agréguelo al final precediéndolo con:!

Nuevamente, reinicie Apache y vuelva a probar

Paso 3: Conclusión

Tengo que aprender algo sobre las pruebas SSL. Hay mucho más que aprender sobre esto, pero espero que les haya indicado la dirección correcta. En mis próximos tutoriales, cubriré otras áreas de la seguridad cibernética, así que estad atentos.

Recomendado:

AWS e IBM: una comparación de servicios de IoT: 4 pasos

AWS e IBM: una comparación de servicios de IoT: hoy estamos comparando dos pilas que hacen posible desarrollar aplicaciones de IoT bajo el punto de vista de diferentes ofertas de servicios

Conecte su Arduino a servicios externos: 6 pasos

Conecte su Arduino a servicios externos: ¡Hola! Este tutorial le mostrará cómo conectar su dispositivo Arduino o IOT conectado de su elección a un servicio externo. Por el bien de este tutorial, trabajaremos con Easy Window (una ventana inteligente ficticia pero programable), If This The

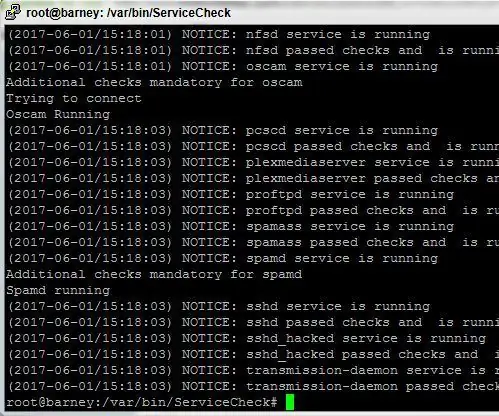

Script de monitorización de servicios para servidores Linux: 4 pasos

Service Monitor Script para servidores Linux: Tener un sistema estable y siempre en funcionamiento, incluso si está usando Linux, puede ser una tarea difícil Debido a la complejidad de los paquetes de software modernos y la mala codificación, inevitablemente algunos procesos pueden fallar de vez en cuando. Esto podría ser malo si tú

Cómo sortear la seguridad de la mayoría de los bloqueadores web del lado del servidor: 3 pasos

Cómo sortear la seguridad de la mayoría de los bloqueadores web del lado del servidor: este es mi primer instructivo, así que tengan paciencia conmigo: Ok, les diré cómo sortear los bloqueadores web que he visto que se usan en las escuelas. Todo lo que necesita es una unidad flash y algunas descargas de software

Instalación de un nuevo host virtual en el servidor web Apache: 3 pasos

Instalación de un nuevo host virtual en el servidor web Apache: El propósito de este tutorial es recorrer el proceso de configuración e inicio de un nuevo host virtual del servidor web Apache. Un host virtual es un " perfil " que detecta a qué host DNS (p. ej., www.MyOtherhostname.com) se está llamando para un