Tabla de contenido:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:42.

- Última modificación 2025-01-23 14:39.

de una persona que lo ha perdido casi todo (exagerado, claro).

Entonces, hora de la confesión, como decía mi oración anterior, soy MUY MUY torpe. Si algo no está adherido a mí, existe una gran posibilidad de que lo pierda, lo olvide en algún lugar, lo deje en el baño del restaurante, etc. El mes pasado alguien me devolvió mi teléfono de respaldo que dejé en el baño de un restaurante hace 6 meses. Afortunadamente, tenía mi correo electrónico en el teléfono, pero desafortunadamente no tomé todas las precauciones que había en ese teléfono como lo hice en mi teléfono principal (que había dejado unas tres veces en tres lugares diferentes y, afortunadamente, me lo devolvieron cada vez).). Si lo hiciera, tal vez podría devolverlo antes. Sin embargo, tenía mi correo electrónico en la lista y el fundador logró enviarme un correo electrónico.

Escribo esto como una lista de verificación la próxima vez que reinstale / cambie mi teléfono, y también para recordarles a todos que no sean yo.

Hay muchas más cosas que puedes hacer, por supuesto (¡sugerencia bienvenida!), Y creo que doblo algunas cosas aquí y allá y tal vez no sean de tu agrado, ¡pero una de estas definitivamente es mejor que ninguna!

Principalmente para Android

Paso 1: ¡Sea visible

Te sorprenderá la cantidad de gente agradable que hay en este mundo. Hay muchas personas que devolverán las cosas perdidas que encuentren tiradas al propietario oa la policía. El problema cuando las personas encuentran cosas: no saben quién es el propietario porque no hay un nombre ni una identificación identificables.

Aunque su teléfono debería ser más fácil de identificar con la cantidad de datos personales y contactos que tiene (como "Mamá", "Hermanito" o los detalles de su correo electrónico), es un problema si su teléfono está bloqueado o su teléfono ha muerto y nadie tiene el cargador (como lo que le pasó al mío).

Se pueden aplicar muchos métodos para que su teléfono sea identificable para usted. Puedes hacer uno o todo en esta lista.

Por el bien de estas instrucciones, supongamos que mi correo electrónico es alfirk@alfirk.com y mi número de teléfono es +01234678. Si no se siente cómodo poniendo su dirección de correo electrónico principal, puede incluir su dirección de correo electrónico secundaria o su alias. El número de teléfono que agrega definitivamente no es el que tiene en su teléfono, puede incluir el teléfono de su oficina en lugar de un número privado.

Pon tu información en tu teléfono

Creo que este es un problema común en mi oficina. Alguien encuentra el teléfono de otra persona que se quedó atrás. No hay nada identificable en él. Que alguien valore la privacidad del propietario y no intente abrir el teléfono. Habrá una cadena de correo electrónico sobre alguien que ha encontrado este teléfono Pixel negro en el comedor.

Esto también es lo que le pasó a mi teléfono. Alguien lo encuentra en una cafetería. Se lo devolvieron al dueño de la cafetería. El dueño de la cafetería no puede localizarme.

Ambos escenarios serán más fáciles si tiene detalles de contacto en su teléfono. Definitivamente, lo más fácil es colocar su tarjeta de presentación dentro de un estuche rígido o plegable. Si su teléfono tiene una funda blanda, puede poner la tarjeta dentro de la funda.

Si no usa un estuche o no tiene una tarjeta de presentación, puede poner una nota adhesiva en su teléfono con cinta adhesiva como impermeabilizante.

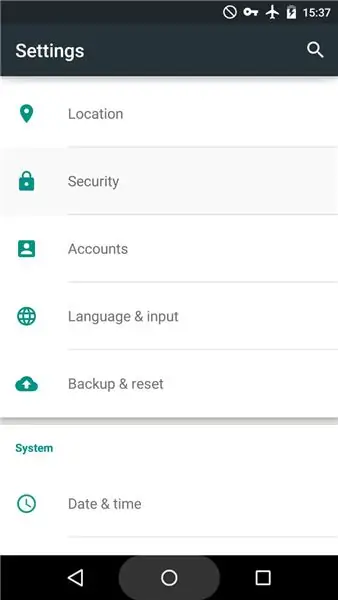

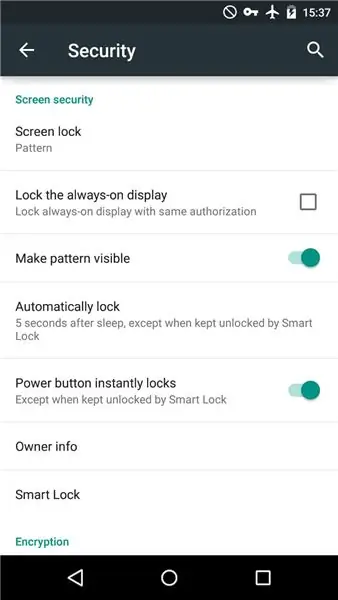

Pon tu información en tu pantalla de bloqueo

Si no usa un estuche o usa su propia foto como pantalla de bloqueo (incluso entonces, ¡no todos conocen su rostro!), Esto funciona como una alternativa. En algunos teléfonos Android, tienen esta función para agregar texto a la pantalla de bloqueo en Configuración >> Seguridad >> Información del propietario. Si no tiene esta función, puede agregar su texto a la imagen de la pantalla de bloqueo usando un editor de imágenes, o incluso usando aplicaciones de redes sociales como Instagram Story o Whatsapp Status.

Esos dos puntos no solo funcionan en el teléfono, también funcionan en sus otros dispositivos como mesa, lector de libros electrónicos, computadora portátil, hasta que cosas como libros, bufanda (puede coser su información en la esquina), usted los nombra.

Paso 2: copia de seguridad, copia de seguridad, copia de seguridad

Esto es algo que todo el mundo ya sabe, pero siempre pospone y lamenta después de que todo está perdido y roto. ¡Hagamos una copia de seguridad periódica de nuestros datos el primer domingo del mes!

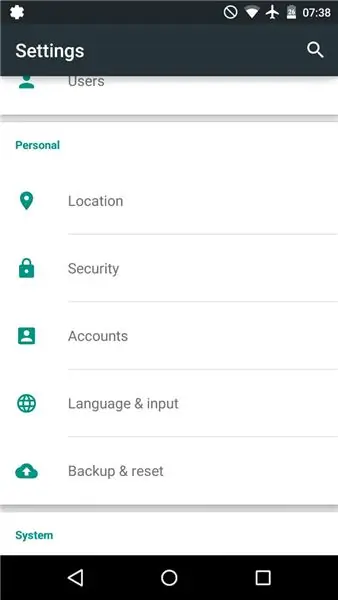

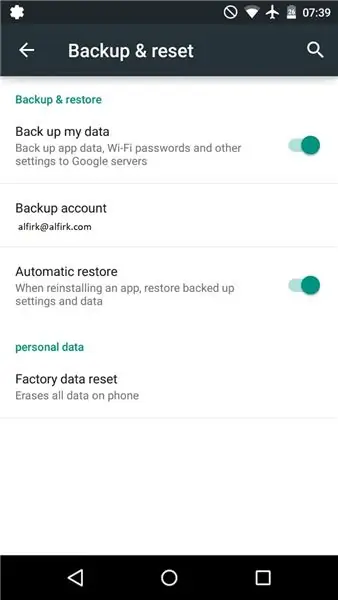

Copia de seguridad de tu Android

Lo bueno (o malo, depende de su postura en el entorno Android-Google) sobre Android es que puede permitirle hacer una copia de seguridad de sus contactos, datos, aplicaciones y otras configuraciones.

Configuración >> Google >> Copia de seguridad. Haga clic en Hacer copia de seguridad ahora.

Creo que hay algo similar disponible en iPhone.

Haga una copia de seguridad de sus mensajes

Si no desea que Google administre todo o desea tener más copias de seguridad, también puede hacerlo.

Puede usar SMS Backup + para tener un archivo separado para sus mensajes, o SMS Backup & Restore que también uso para enviar todos mis mensajes y registros de llamadas a mi correo electrónico.

Haga una copia de seguridad de sus mensajes en otras aplicaciones y redes sociales

En esta era de las redes sociales, los mensajes de texto se utilizan con menos frecuencia y se prefieren otras aplicaciones de mensajes de texto como Whatsapp. ¡No olvide respaldarlos! Utilizo Whatsapp como ejemplo. Los tienen bajo su entorno

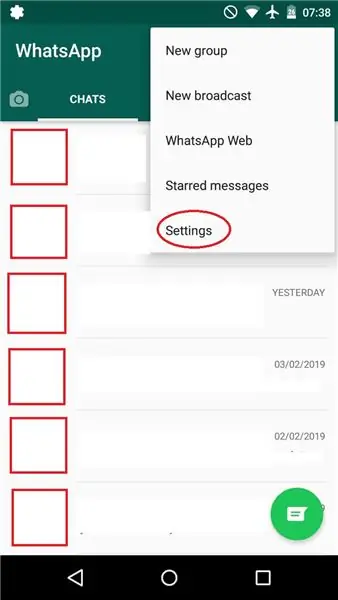

Configuración >> Chat >> Copia de seguridad de chat. Se respaldan automáticamente, ¡ayudándonos mucho!

Haga una copia de seguridad de su memoria

Ahora tiene una copia de seguridad de su teléfono, mensajes y redes sociales, ahora necesita hacer una copia de seguridad de sus datos. Si mencionas los datos de tu teléfono, la mayoría de las veces se trata de imágenes. Si tiene Google Photos, debe tener Copia de seguridad y sincronización en la parte superior de su Configuración. Puede eliminar su geolocalización si no desea que se mantengan.

Si tiene un teléfono con tarjeta de memoria intercambiable (que se está volviendo cada vez más raro hoy en día), ¡no olvide hacer una copia de seguridad en su computadora con regularidad!

Paso 3: instalar aplicaciones de seguridad

Hay muchas aplicaciones en Google Play (y Apple Store y Microsoft Store) para seguridad.

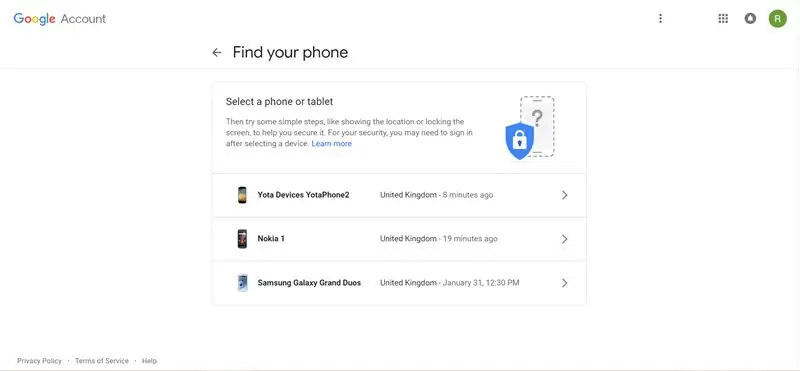

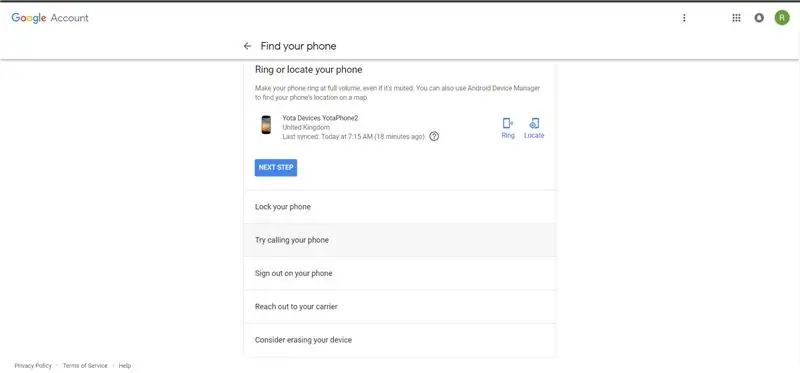

El que tiene Google y no siempre preinstalado en un dispositivo Android es Buscar dispositivo. Funciona manteniendo la ubicación en su dispositivo registrado desde su página de Google Find My Phone, o desde otro teléfono con una aplicación Find My Phone (debe iniciar sesión como invitado si hace esto). Tan pronto como sepa que su dispositivo se ha perdido, puede protegerlo (bloquearlo) o borrar sus datos.

Funcionará mejor si enciende sus datos y su ubicación cuando está fuera y abunda (algo que siempre no hago, lamentablemente), pero si no, obtendrá información sobre cuándo se conectó por última vez.

Hay otras aplicaciones en el mercado, como Where's My Droid o Lookout, que tienen una función para activar la ubicación del GPS antes de que el teléfono se apague (solía usar esto cuando es mayormente gratis, ahora es mayormente de pago, lamentablemente).

Paso 4: ¡Esté seguro

Esas son algunas de las precauciones que sugiero (creo que hay muchas más) para mantener su teléfono seguro. Con suerte, ayudará un poco cuando su teléfono se pierda debido a que lo olvidó en alguna parte. Pero asegúrese de no usar demasiado su teléfono mientras camina entre una multitud en la oscuridad, colóquelo en un lugar más seguro que su bolsillo y asegúrese de que estén sobre usted antes de mudarse a otro lugar.

Recomendado:

Cómo proteger con contraseña unidades flash en Windows 10: 16 pasos

Cómo proteger con contraseña las unidades flash en Windows 10: con la creciente popularidad del almacenamiento en la nube como Google Drive, One Drive y Dropbox, la popularidad de las unidades flash está disminuyendo. Sin embargo, todavía existen algunas ventajas de las unidades flash sobre el almacenamiento en la nube. Algunos de estos incluyen el acceso a

¿Cómo proteger un documento RAR por duplicado ?: 5 pasos

¿Cómo hacer doble protección en un documento RAR ?: El documento RAR nos facilita cuando transferimos una carpeta. Antes de transferir la carpeta, puede comprimirla con WinRAR. Mientras tanto, puede cifrarlo cuando se crea el documento RAR. Esto es común para las personas, ahora podemos agregar una contraseña para

Cómo encender cualquier dispositivo de forma remota, p. Ej. una computadora (con un teléfono celular): 5 pasos

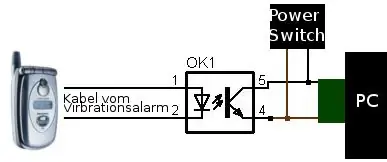

Cómo encender de forma remota cualquier dispositivo una computadora (con un teléfono celular): en este instructivo, le mostraré cómo convertir un teléfono celular viejo en un interruptor de encendido remoto para su computadora. Para otros dispositivos, consulte el último paso. Esto es casi gratis, si tiene un teléfono celular antiguo y una tarjeta SIM. Qué necesitará: - Teléfono móvil antiguo (con

¡Cómo hacer una TRAMPA para proteger tu base !: 6 pasos

Cómo hacer una PUERTA TRAMPA para proteger tu base !!!: Hoy vamos a aprender cómo hacer una PUERTA TRAMPA increíble para proteger tu base

Cómo: configurar un firewall de máquina virtual IPCop para proteger su host de Windows (¡gratis!): 5 pasos

Cómo: Configurar un firewall de máquina virtual IPCop para proteger su host de Windows (¡gratis!): Resumen: El objetivo de este proyecto es usar IpCop (distribución gratuita de Linux) en una máquina virtual para proteger un sistema host de Windows en cualquier red. IpCop es un cortafuegos basado en Linux muy potente con funciones avanzadas como: VPN, NAT, detección de intrusiones