Tabla de contenido:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:42.

- Última modificación 2025-01-23 14:39.

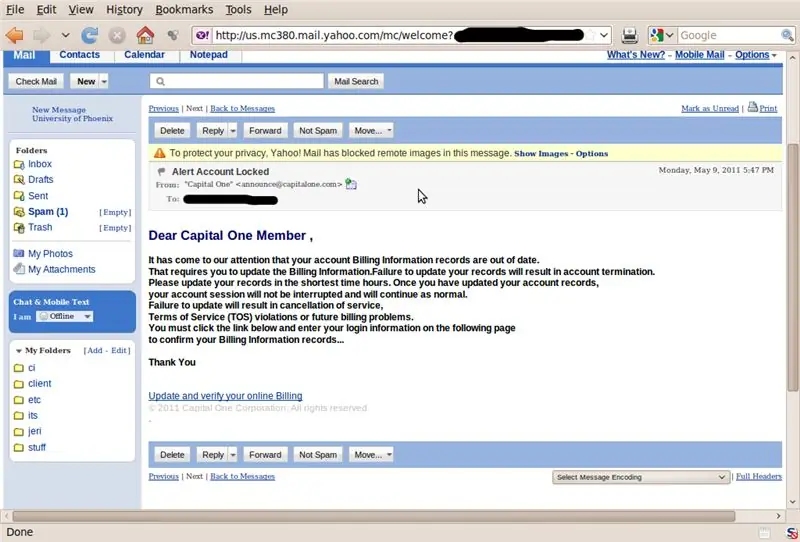

Siempre hay personas que quieren robar su información personal y lo que posee. Estas personas buscan su información (suplantación de identidad) enviándole un correo electrónico falso de una institución bancaria u otra entidad financiera. Veremos cómo reconocer una de estas falsificaciones. Por lo general, deberían enviarse a su carpeta de correo no deseado, pero algunos lo consiguen. En la imagen hay uno que recibí recientemente.

Hay muchos signos reveladores de un correo electrónico fraudulento.

- Dirección de correo electrónico del remitente. Para darle una falsa sensación de seguridad, la línea "De" puede incluir una dirección de correo electrónico de apariencia oficial que en realidad puede ser copiada de una genuina. Las direcciones de correo electrónico se pueden falsificar fácilmente, por lo que no siempre puede estar seguro porque parezca que proviene de alguien en quien confía.

- Archivos adjuntos. Al igual que los enlaces falsos, los archivos adjuntos se pueden utilizar en correos electrónicos fraudulentos. Nunca haga clic en un archivo adjunto ni lo abra. Podría provocar la descarga de software espía o virus. Capital One nunca le enviará por correo electrónico un archivo adjunto o una actualización de software para instalar en su computadora. En general, nunca abra archivos adjuntos inesperados de nadie.

- Saludo genérico. Un correo electrónico fraudulento típico tendrá un saludo genérico, como "Estimado titular de la cuenta".

- Falso sentido de urgencia. La mayoría de los correos electrónicos fraudulentos amenazan con cerrar su cuenta o imponer alguna sanción si no responde de inmediato. Un correo electrónico que le solicita urgentemente que proporcione información personal confidencial suele ser fraudulento.

- Errores tipográficos y gramaticales. Errores como estos son una clara señal de que el correo electrónico es fraudulento.

- Trate todos los enlaces de los correos electrónicos como potencialmente inseguros. Muchos correos electrónicos fraudulentos tienen un enlace que parece válido, pero lo envía a un sitio falso que puede tener o no una URL diferente del enlace. Como siempre, si parece sospechoso, no haga clic en él.

Paso 1: mirar más de cerca

Este correo electrónico parece tan oficial pero es tan engañoso. Si baja y mira "Actualizar y verificar su facturación en línea", es como un sitio web falso para robar su información personal. Si pasa el cursor sobre el enlace (¡NO HAGA DOBLE CLIC!), Debería ver a dónde va realmente el enlace. Los sitios web legítimos no tienen números (también conocidos como dirección IP) antes del nombre de la empresa. La segunda imagen muestra el sitio real de "Capital One". La URL, como puede ver, parece un sitio web real sin números al frente. Ahora ha determinado que se trata de un correo electrónico falso.

Paso 2: Confirmar que esto es falso

Querrá ir a www.netcraft.com y usar su página web para determinar a quién pertenece el sitio web. Por lo general, solo tomo la dirección IP (solo los números y puntos) para usarla como entrada. En este caso es: 109.169.64.138. Deje que el sitio haga una búsqueda. Si fuera un sitio legítimo, vería la información de "Capital One". En este caso, no se proporciona ninguna información. Un indicio de que es un correo electrónico de phishing. No elimines el correo todavía.

Nota: los usuarios de Linux desde la línea de comandos pueden usar:

$ nslookup 109.169.64.138

$ nslookup www.capitalone.com

Paso 3: ¿Qué hacer a continuación?

Todos los sitios financieros suelen tener una página especial para informar correos electrónicos como este. Por su seguridad, es mejor dejar que ellos se ocupen de ello. Además, de alguna manera tienen el deber de lidiar con los correos electrónicos de phishing. En la mayoría de los casos, existe una dirección de correo electrónico para realizar dichos informes y, por lo general, tiene el formato abuse@companyname.com.

Paso 4: No llene formularios

Por último, un amigo me envió esta captura de pantalla. Nunca debe completar formularios solicitando su información privada. Las instituciones financieras reales no envían este tipo de solicitudes. Notifique a la institución inmediatamente.

www.fbi.gov/scams-safety/e-scams es un buen lugar para conocer las últimas estafas.

¡Buena suerte y ten cuidado!

Paso 5: Sea un usuario habitual

Indirectamente adjunto a este tema es que, algunos correos electrónicos podrían contener malware (software que intencionalmente dañará su computadora o comprometerá la seguridad). En todos mis años trabajando como técnico, todos, aunque sean usuarios de Apple, Microsoft o Linux, quieren trabajar como administrador del sistema, superusuario o root. Aquí es donde el usuario tiene poder ilimitado en un sistema. El inconveniente de esto es que si recibe un correo electrónico con malware, el malware tiene control total sobre su máquina como si estuviera en el teclado. Aunque puede haber un viaje de poder o temor debido a una experiencia de Hal of "Space odyssey 2001", no le conviene ser un usuario habitual en lugar de un superusuario.

Una forma de evitar esto es configurar cuentas de usuario que no tengan poderes de administrador del sistema para el uso diario. Cuando necesite ir al modo de administrador, puede ejecutar programas especiales para tener un tiempo limitado en el modo de superusuario. De este modo, reduce su exposición a problemas de malware. Con Microsoft, Windows tiene una estructura de comandos "ejecutar como" y Linux y Apple tienen una estructura de comandos "sudo". Conocer estas técnicas le ahorrará muchos dolores de cabeza.

Otras dos sugerencias: cambie las contraseñas de todos los usuarios y desactive las cuentas de invitado. Su personal de soporte informático puede ayudarlo con todo esto.

windows.microsoft.com/en-US/windows-vista/What-happened-to-the-Run-as-commandhttps://www.howtogeek.com/howto/windows-vista/enable-run- command-on-windows-vista-start-menu /

Paso 6: Cartas de estafa

Esto es solo una estafa. No había visto uno como este en mucho tiempo. Recibí un correo electrónico. -------------------------------------------------- ---------------------------

En nombre de los Fideicomisarios y Albacea de la herencia del difunto Ingr. Theo Albrecht. Una vez les notifiqué que mi carta anterior fue devuelta sin entregar. Por la presente, intento comunicarme con usted nuevamente a través de esta misma dirección de correo electrónico que figura en el testamento. Deseo notificarle que el difunto Ingr. Theo Albrecht lo nombró beneficiario de su VOLUNTAD. Te dejó la suma de cinco Millones Cien Mil Dólares (USD $ 5, 100.000.00) en el Codicilo y último testamento de su VOLUNTAD.

Por favor, si es de esperar que se comuniquen conmigo, esfuércese por comunicarse conmigo lo antes posible para que pueda concluir mi trabajo. Espero tener noticias tuyas pronto.

Nota: Le recomendamos que se ponga en contacto conmigo con mis datos personales Correo electrónico: xxxxx

Espero su pronta respuesta.

Suyo en servicio, Abogado Thomas Thompson Esq ------------------------------------------ ---------------------------------

Recomendado:

ÁRBOL DE NAVIDAD BASADO EN COMPONENTES ELECTRÓNICOS: 8 Pasos

ÁRBOL DE NAVIDAD BASADO EN COMPONENTES ELECTRÓNICOS: ¡Hola y bienvenido de nuevo! Como entusiasta de la electrónica. Siempre veo las cosas o los festivales / ocasiones como una oportunidad para hacer cosas innovadoras con la electrónica, así que a medida que se acerca la Navidad. Pensé en hacer un árbol de Navidad b

Reloj inteligente DIY Fitness Tracker con oxímetro y frecuencia cardíaca - Módulos electrónicos modulares de TinyCircuits - Arcade más pequeño: 6 pasos

Reloj inteligente DIY Fitness Tracker con oxímetro y frecuencia cardíaca | Módulos electrónicos modulares de TinyCircuits | Arcade más pequeño: ¡Hola, chicos! Aquí Akarsh de CETech. Hoy tenemos con nosotros algunos de los módulos de sensores que son muy útiles en nuestro día a día pero en una versión diminuta de sí mismos. Los sensores que tenemos hoy son de tamaño muy pequeño en comparación con el tra

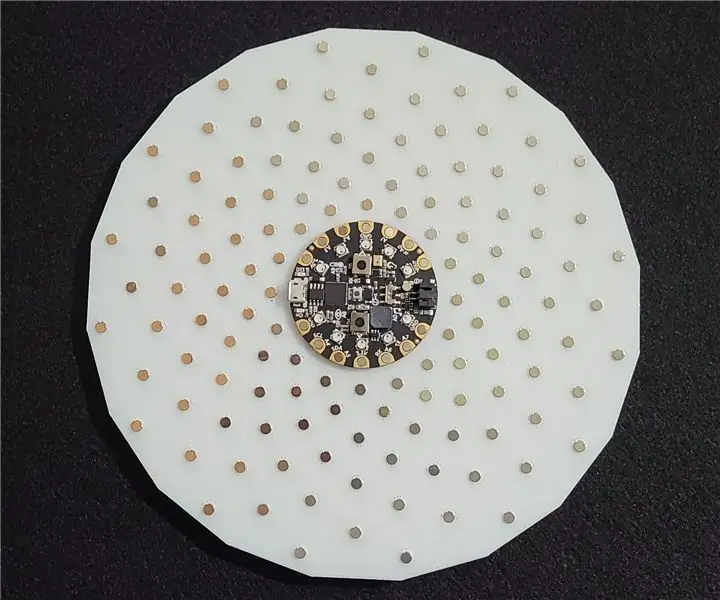

The ThreadBoard: Tablero de creación rápida de prototipos de textiles electrónicos: 5 pasos (con imágenes)

ThreadBoard: E-Textile Rapid Prototyping Board: El Instructable para la versión no impresa en 3D del ThreadBoard V2 se puede encontrar aquí. La versión 1 del ThreadBoard se puede encontrar aquí. para la creación rápida de prototipos de textiles electrónicos

Restaurar Game Boy o dispositivos electrónicos similares: 7 pasos (con imágenes)

Restaurar Game Boy o dispositivos electrónicos similares: En primer lugar, ¡gracias por consultar mi tutorial! Eres increíble En segundo lugar, dedico mucho tiempo al video de YouTube, así que míralo también, lo explica todo. Video:

Cómo enviar correos electrónicos con archivos adjuntos con Arduino, Esp32 y Esp8266: 6 pasos

Cómo enviar correos electrónicos con archivos adjuntos con Arduino, Esp32 y Esp8266: Aquí me gustaría explicar la versión 2 de mi biblioteca EMailSender, una gran evolución con respecto a la versión 1, con soporte para Arduino con w5100, w5200 y w5500 ethernet shield y enc28J60 clonar dispositivos y compatibilidad con esp32 y esp8266. Ahora puede anunciar