Tabla de contenido:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:41.

- Última modificación 2025-01-23 14:39.

¿Estás cansado de que tus dispositivos "inteligentes" te escuchen a escondidas? ¡Entonces este kit de herramientas de vigilancia y piratería es para ti!

HacKIT es un kit duro (de desgaste) de privacidad cívica de baja a alta tecnología para rediseñar, piratear y recuperar Amazon Echo, Google Home y Apple Siri. Los dispositivos de voz están equipados con "wearables" impresos en 3D y un circuito generador de sonido que ofusca y confunde los algoritmos de reconocimiento de voz.

Utiliza el diseño especulativo como una forma de resistencia cívica para empoderar a los creadores de todo el mundo para subvertir la hegemonía del capitalismo de vigilancia. Pone un signo de exclamación en la vigilancia y expone hasta qué punto hemos sido burlados por nuestros dispositivos "inteligentes".

Mi esperanza es que este sea un conjunto de herramientas para crear / crear / inventar de manera crítica tecnologías y futuros centrados en la humanidad. ¡Divertirse!

Suministros

Descargue aquí los modelos CAD de los "wearables" impresos en 3D y las muestras de audio.

Paso 1: (Método n. ° 1) Hack táctil

HacKIT viene con 3 métodos de piratería para atender a una amplia gama de fabricantes. El truco táctil es un método de baja o nula tecnología para silenciar y silenciar a Alexa.

Materiales: arcilla blanda, espuma de goma, tela de cobre

Cómo utilizar: como se ve en las imágenes de arriba, use los materiales para cubrir los micrófonos de sus dispositivos de voz

Resultados: la grabación de voz está amortiguada y silenciada

Paso 2: (Método # 2) Hack algorítmico

Este truco tiene como objetivo alimentar los algoritmos de reconocimiento de voz de Alexa, Google y Siri con datos falsos para interrumpir sus habilidades para crear un perfil de usuario específico. Los bucles de audio se repiten y activan el reconocimiento de datos falsos. Algunas muestras de audio incluyen ruido blanco xx

Materiales: caja de resonancia Adafruit Audio FX (16 MB), 2 altavoces en miniatura, batería lipo y cargador, interruptor, archivos de audio, "wearables" impresos en 3D

Cómo utilizar:

Paso 1: descargue los archivos de audio y transfiéralos a la caja de resonancia

Paso 2: Descargue archivos CAD e imprima "wearables" en 3D

Paso 3: Suelde los altavoces, el puerto de carga de la batería y cambie a la caja de resonancia

Paso 4: Ensamble el circuito con wearables 3D y ¡listo!

Resultados: los algoritmos de reconocimiento de voz no pueden desarrollar con precisión su perfil de usuario, protegiendo su identidad y privacidad

Paso 3: (Método n. ° 3) Truco de ofuscación

El método n. ° 3 proporciona a los fabricantes más flexibilidad en la especificidad de su truco. Mientras que el Algorithmic Hack reproduce bucles de sonido audibles, el truco de ofuscación permite el uso de frecuencias ultrasónicas por encima del rango de audición humana para ofuscar las grabaciones de audio de Alexa, Google y Siri. Para eso, he incluido un PCB que diseñé y construí. Los creadores también pueden aprovechar el trabajo de Bjorn para personalizar las palabras de activación y reducir los disparadores falsos. Project Alias también permite a los usuarios desactivar el ruido blanco con las palabras de activación.

Materiales: PCB para frecuencias ultrasónicas, ATtiny45, 2 amplificadores de audio de clase D, Raspberry Pi (opcional), 2 altavoces en miniatura, batería lipo y cargador, interruptor, "wearables" impresos en 3D, código Arduino para programar ATtiny45

Cómo utilizar (frecuencia ultrasónica):

Paso 1: descargue el archivo Eagle PCB y envíelo para su fabricación

Paso 2: descargue el código Arduino y programe ATtiny45

Paso 3: descargue archivos CAD e imprima "wearables" en 3D

Paso 4: Suelde los altavoces, el puerto de carga de la batería y cambie a PCB

Paso 5: ¡Ensamble el circuito con wearables 3D y listo!

Cómo usar (Project Alias): consulte la documentación de Bjorn aquí

Resultados: Los micrófonos de Amazon Echo y Google Home están ofuscados con frecuencias de ruido ultrasónico / blanco que evitan cualquier grabación de voz injustificada cuando un usuario no está usando activamente su dispositivo. Proporciona a los usuarios la funcionalidad práctica de un asistente de voz y, al mismo tiempo, protege la privacidad del usuario.

Paso 4: ¡Hackear

Este proyecto es solo uno de los muchos casos para resistir y subvertir la vigilancia en una era de capitalismo de vigilancia. Los diseñadores, fabricantes y tecnólogos tienen un papel ético que desempeñar para desmantelar y exponer la caja negra de la vigilancia. Mi esperanza es que los futuros piratas informáticos iteren, agreguen, editen y construyan sobre este trabajo.

"¿Puede el diseño especulativo asumir un papel social y posiblemente político, combinando lo poético, crítico y progresista aplicando un pensamiento excesivamente imaginativo a problemas de gran escala?" - Todo especulativo: diseño, ficción y sueños sociales (Dunne y Raby, 2013)

Recomendado:

Cómo cambiar la configuración de privacidad de Google en dispositivos móviles: 11 pasos

Cómo cambiar la configuración de privacidad de Google en dispositivos móviles: Google se usa ampliamente en todo el mundo, pero algunas personas no se dan cuenta de que Google tiene muchas funciones que pueden acceder a su información o datos personales. En este tutorial, se le enseñará cómo cambiar la configuración en su cuenta personal para limitar el a

Cómo piratear un sensor de temperatura para prolongar la vida útil de la batería: 4 pasos

Cómo piratear un sensor de temperatura para prolongar la vida útil de la batería: el Inkbird IBS-TH1 es un pequeño dispositivo excelente para registrar la temperatura y la humedad durante unas pocas horas o días. Se puede configurar para que registre cada segundo hasta cada 10 minutos, e informa los datos a través de Bluetooth LE a un teléfono inteligente Android o iOS. La aplicación

Pc-Privacy - Privacidad automatizada de Arduino para su computadora: 5 pasos (con imágenes)

Pc-Privacy - Privacidad automatizada de Arduino para su computadora: El problema: si vive con otras personas o tiene su propia oficina, es posible que esté familiarizado con el problema de las personas que aparecen al azar en su habitación mientras trabaja con datos confidenciales o simplemente tiene algunos cosas raras abiertas en la segunda pantalla de h

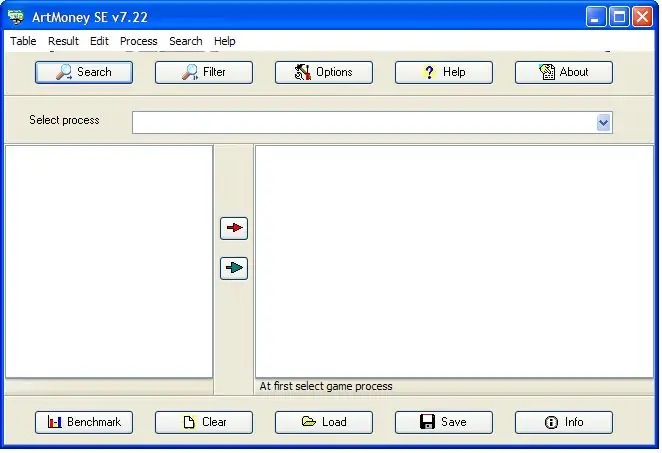

Uso de Artmoney para piratear juegos: 8 pasos

Uso de Artmoney para piratear juegos: aprenda a piratear juegos usando el escáner de memoria artmoney en este instructivo

Cómo piratear el botón ecológico para hacer otras cosas : 6 pasos (con imágenes)

Cómo piratear el botón Eco para hacer otras cosas …: ¡Esta pequeña guía le mostrará rápidamente cómo hacer que el botón Eco haga sus propias ofertas! Obtuve el mío con un nuevo procesador AMD (¡Esta guía es solo para Windows XP! )